2022长安杯wp

2022年第四届长安杯电子数据取证WP

各位大佬,在下新人小白,求指导!!!

### ## 案件情况案件情况

某地警方接到受害人报案称其在某虚拟币交易网站遭遇诈骗,该网站号称使用“USTD 币”购买所谓的“HT 币”,受害人充 值后不但“HT 币”无法提现、交易,而且手机还被恶意软件锁定 勒索。警方根据受害人提供的虚拟币交易网站调取了对应的服 务器镜像并对案件展开侦查。

检材1

根据报案人提供的网站域名和IP,警方调取了对应的服务器镜像“检材1”,分析掌握的检材回答下列问题

1. 检材1的SHA256值为1. 检材1的SHA256值为

直接使用火眼即可得到

2. 分析检材1,搭建该服务器的技术员IP地址是多少?用该地址解压检材22. 分析检材1,搭建该服务器的技术员IP地址是多少?用该地址解压检材2

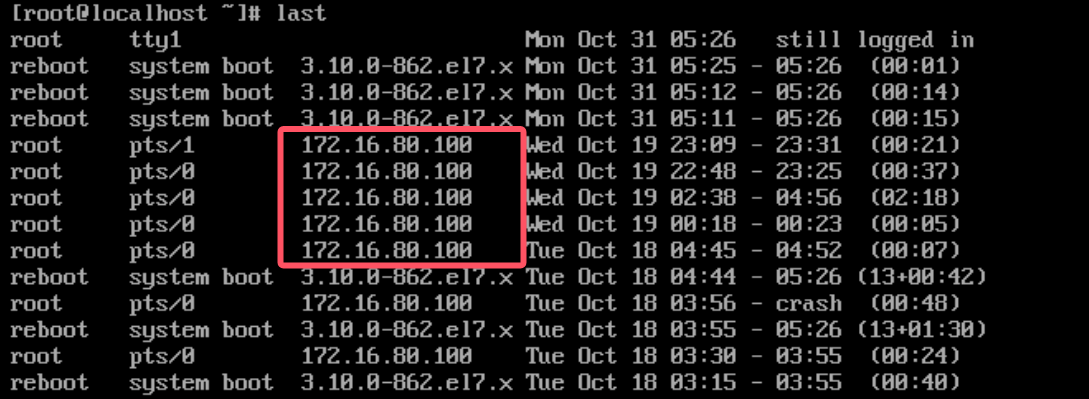

可以在登录日志中查看IP都是为同一个,所以确定为技术员的IP地址即:172.16.80.100

或者仿真last 命令得到172.16.80.100

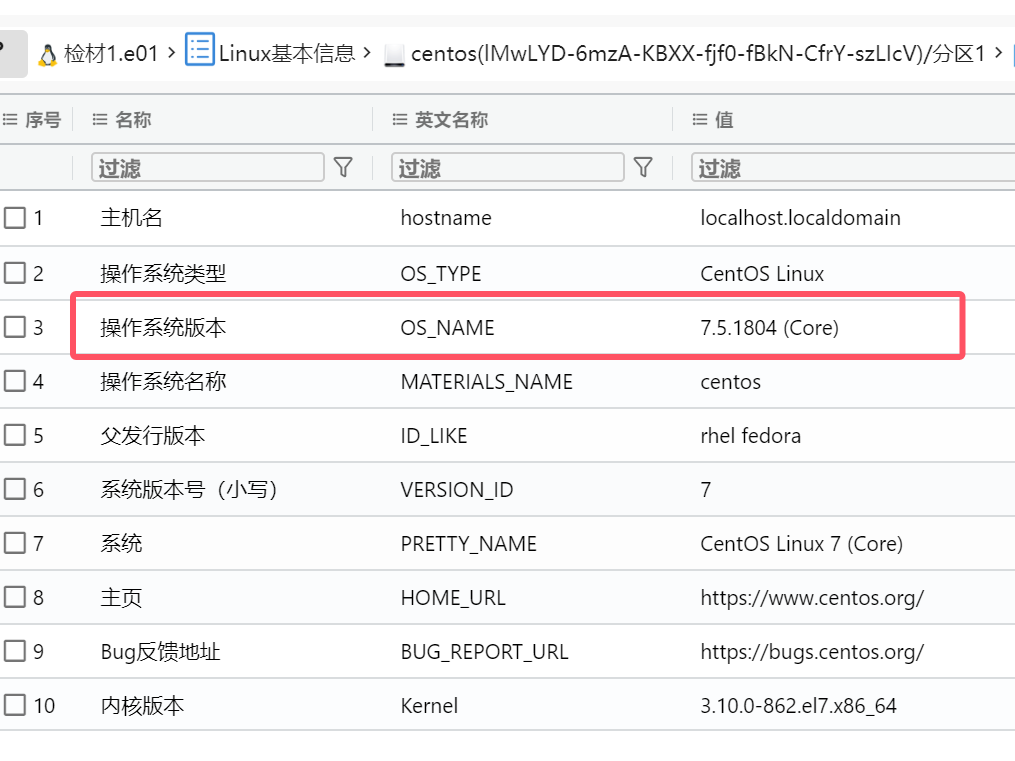

3. 检材1中,操作系统发行版本号为3. 检材1中,操作系统发行版本号为

7.5.1804

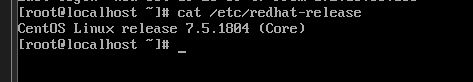

或者仿真输入命令

cat /etc/redhat-release

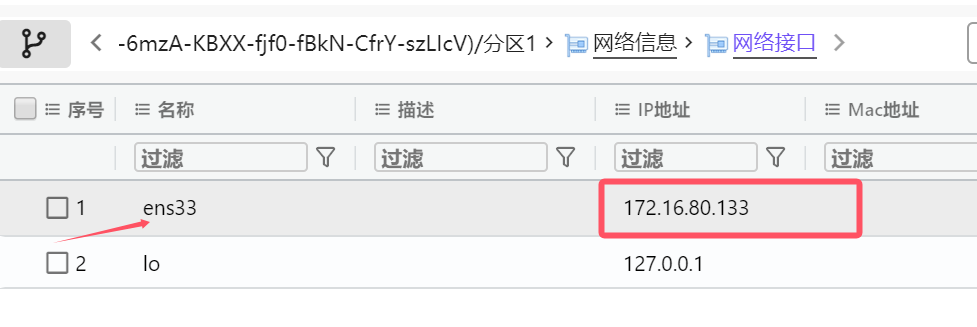

4. 检材1系统中,网卡绑定的静态IP地址为4. 检材1系统中,网卡绑定的静态IP地址为

仿真ifconfig

或者查看分析软件

结果为172.16.80.133

5. 检材1中,网站jar包所存放的目录是(答案为绝对路径,如“/home/honglian/”)5. 检材1中,网站jar包所存放的目录是(答案为绝对路径,如“/home/honglian/”)

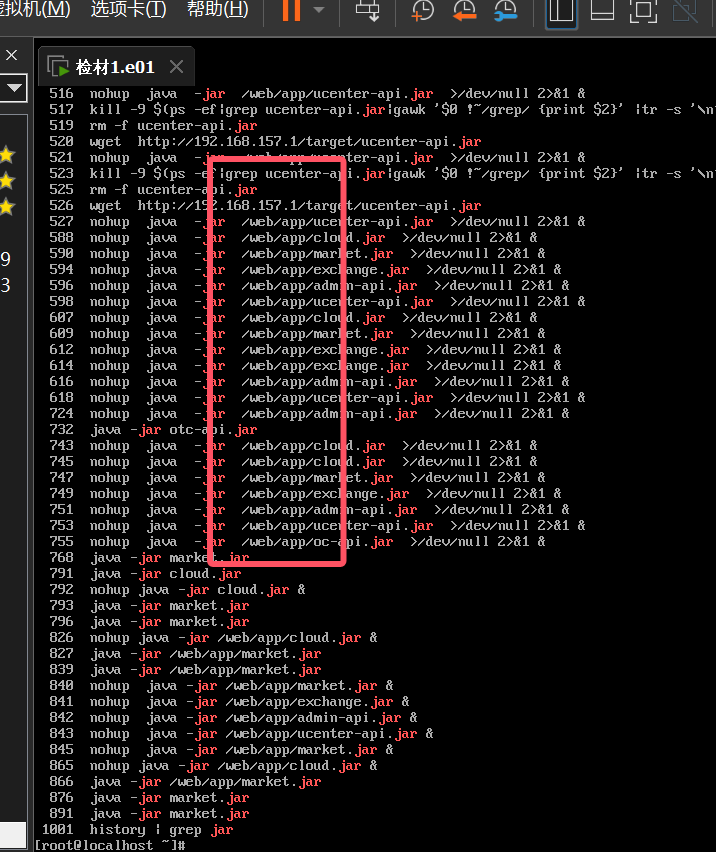

通过查看历史命令并过滤关键字jar来找到,命令history |grep jar,发现经常进入目录/web/app/

结果为/web/app/

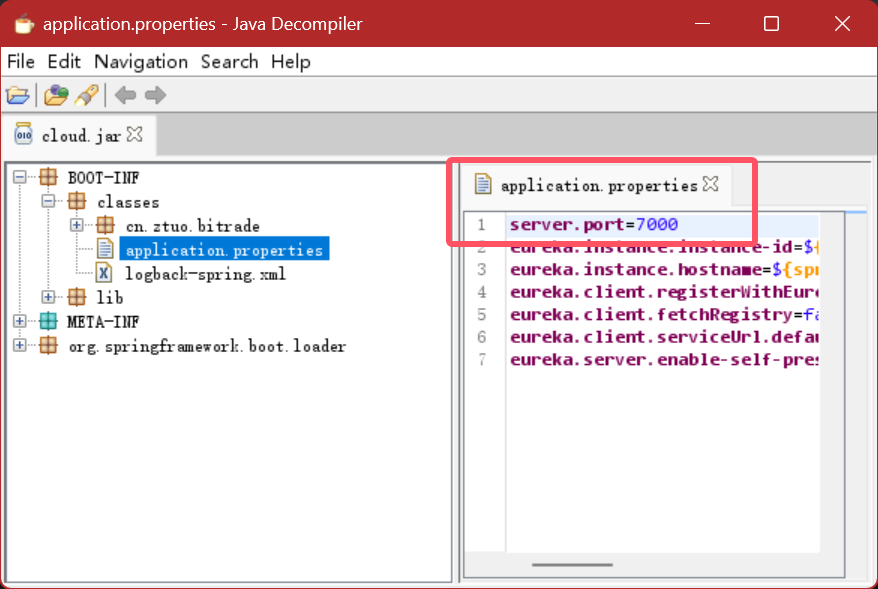

6. 检材1中,监听7000端口的进程对应文件名为

将jar包全部导出,逐个分析,查看是哪个jar包使用了7000端口

导出后查看在cloud.jar中发现使用7000端口

cloud.jar

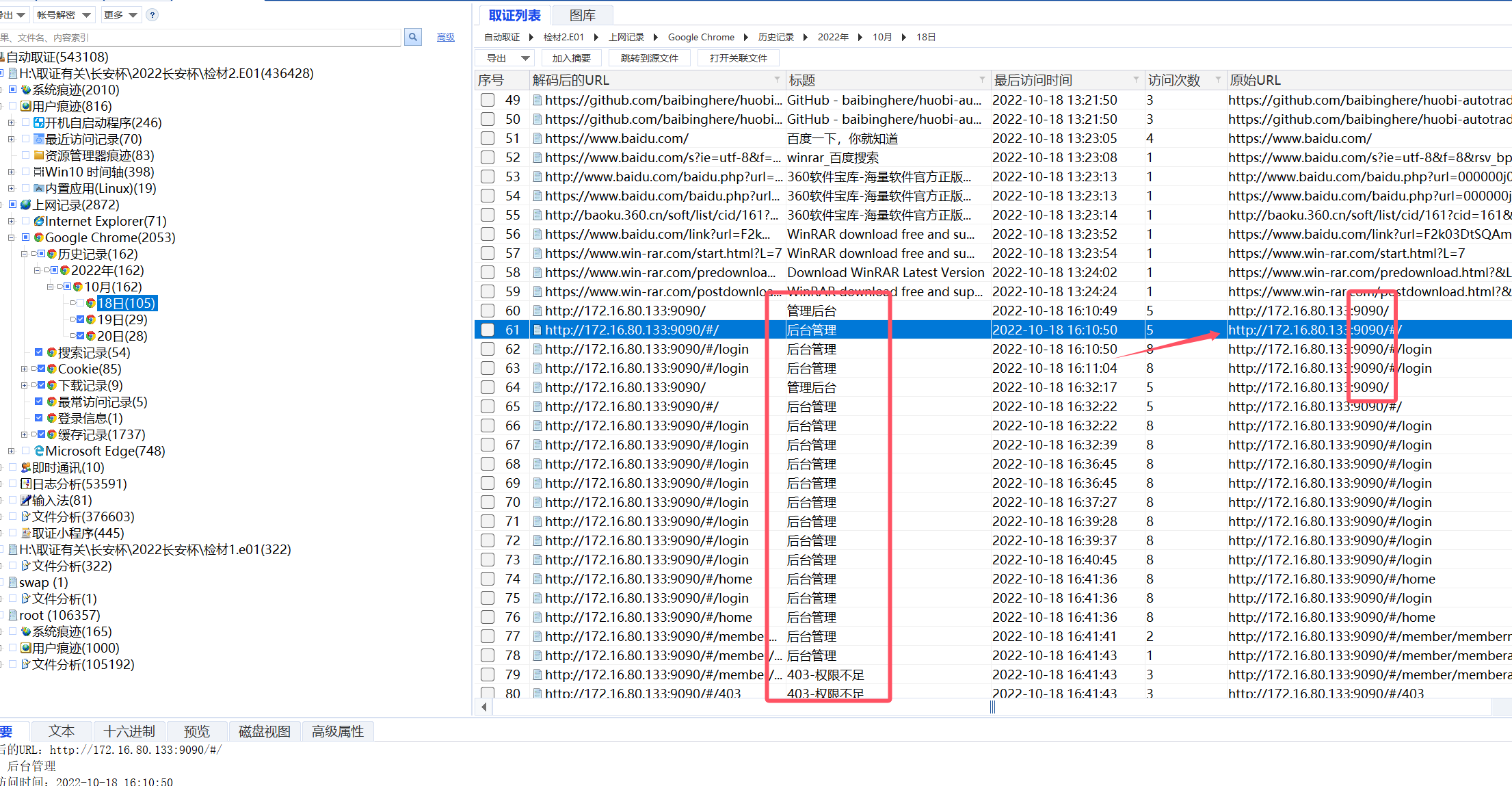

7. 检材1中,网站管理后台页面对应的网络端口为(答案填写阿拉伯数字,如“100”)

这道题先去检材二,在检材二的 Google Chrome 历史记录中,可以看到后台管理对应 9090 端口,且访问地址对应检材一的静态 IP

9090

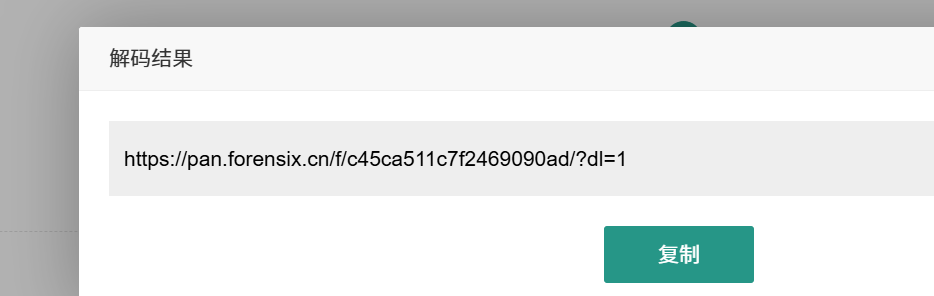

8. 检材1中,网站前台页面里给出的APK的下载地址是(答案格式如下:“https://www.forensix.cn/abc/def”)8. 检材1中,网站前台页面里给出的APK的下载地址是(答案格式如下:“https://www.forensix.cn/abc/def”)

重构好网站,即可打开前台页面

将二维码截图,利用在线网站解码

https://pan.forensix.cn/f/c45ca511c7f2469090ad/?dl=1

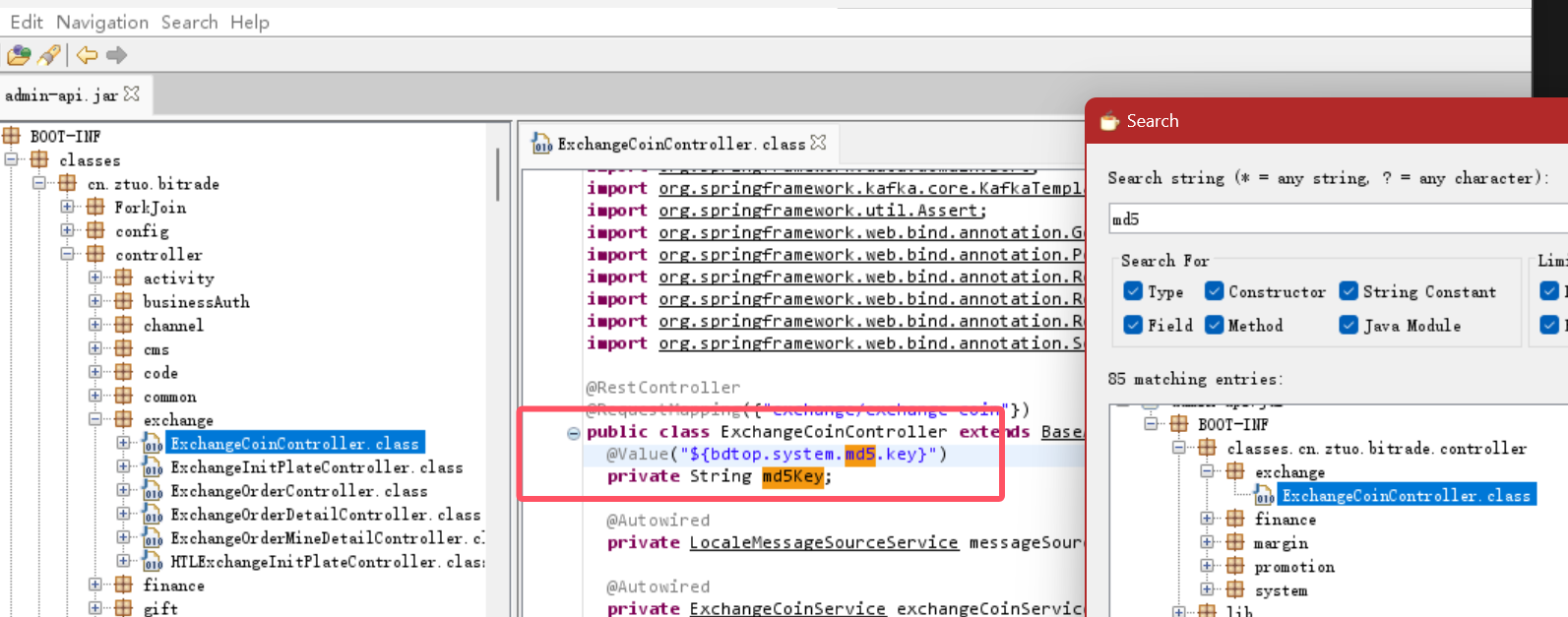

9. 检材1中,网站管理后台页面调用的用户表(admin)里的密码字段加密方式为?

这个的话,直接反编译admin-api.jar包,在最后发现md5.key,判断为md

md5

10.分析检材1,网站管理后台登录密码加密算法中所使用的盐值是

分析代码 嘿嘿!!!

XehGyeyrVgOV4P8Uf70REVpIw3iVNwNs

检材2

根据IP地址落地及后续侦查,抓获了搭建网站的技术员,扣押了其个人电脑并制作镜像“检材2”,分析所有掌握的检材回答下列问题

由第二题答案解压得到检材二

密码是172.16.80.100

11. 检材2中,windows账户Web King的登录密码是11. 检材2中,windows账户Web King的登录密码是

这里直接就能看

或者火眼仿真也能看

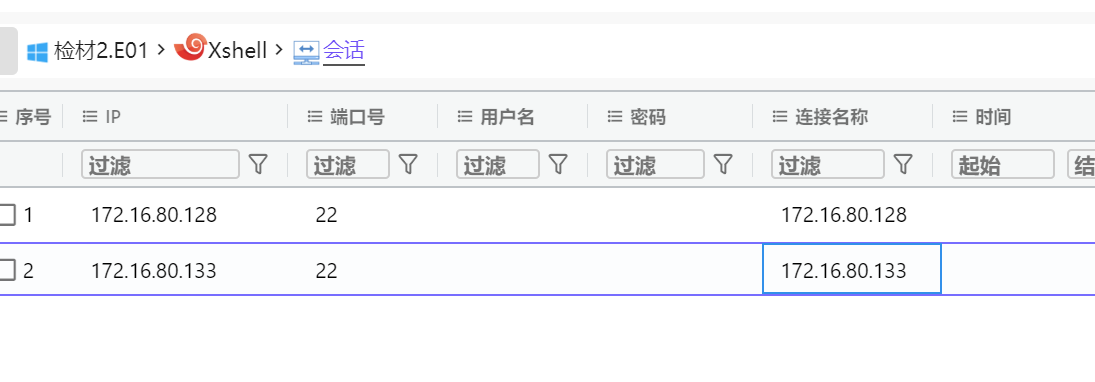

12. 检材2中,除检材1以外,还远程连接过哪个IP地址?并用该地址解压检材312. 检材2中,除检材1以外,还远程连接过哪个IP地址?并用该地址解压检材3

由第四题已知检材1的IP是:172.16.80.133

那么在分析结果中排除172.16.80.133,另一个IP即是答案

172.16.80.128

13. 检材2中,powershell中输入的最后一条命令是13. 检材2中,powershell中输入的最后一条命令是

一个知识

powershell会在用户目录\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadLine下保存历史命令文件,查看该文件可以找到最后使用的命令

ipconfig

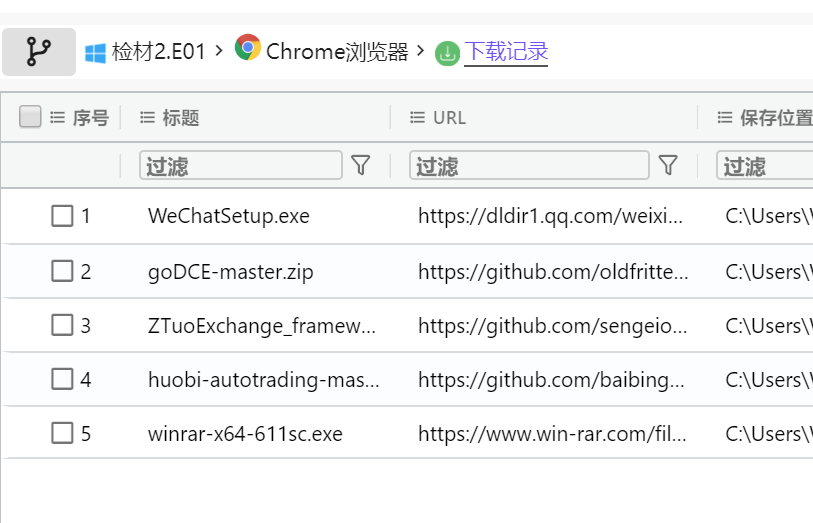

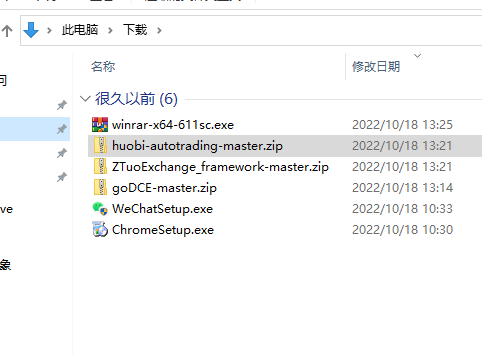

14. 检材2中,下载的涉案网站源代码文件名为14. 检材2中,下载的涉案网站源代码文件名为

可以在火眼中查看,在谷歌浏览器中发现下载记录,

或者直接仿真查看下载

,根据题意发现ZTuoExchange_framework-master是有关虚拟货币的,所以就是

ZTuoExchange_framework-master.zip

15. 检材2中,网站管理后台root账号的密码为15. 检材2中,网站管理后台root账号的密码为

这个火眼直接就取出来了

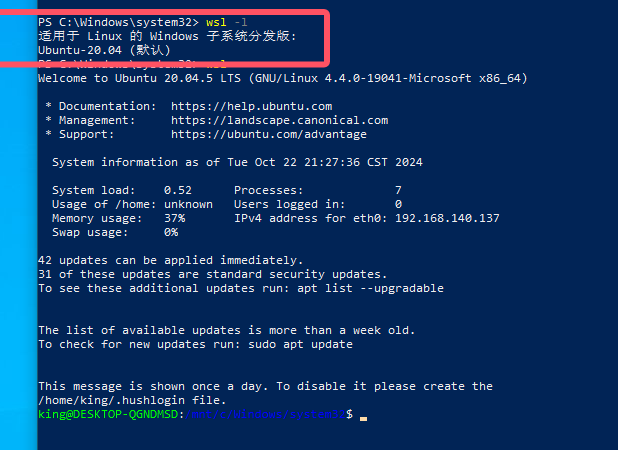

16. 检材2中,技术员使用的WSL子系统发行版本是16. 检材2中,技术员使用的WSL子系统发行版本是

仿真过后通过命令wsl -l可以获取到

Ubuntu 20.04

17. 检材2中,运行的数据库服务版本号是17. 检材2中,运行的数据库服务版本号是

这个直接看火眼

8.0.30

18. 上述数据库debian-sys-maint用户的初始密码是

mysql的debian-sys-maint的初始密码保存在mysql目录的配置文件debian.cnf中

数据库是在wsl子系统中运行的,因此需要定位到子系统目录

C:\Users\Web King\AppData\Local\Packages\CanonicalGroupLimited.Ubuntu20.04LTS_79rhkp1fndgsc\LocalState\rootfs

找到/etc/mysql/debian.cnf

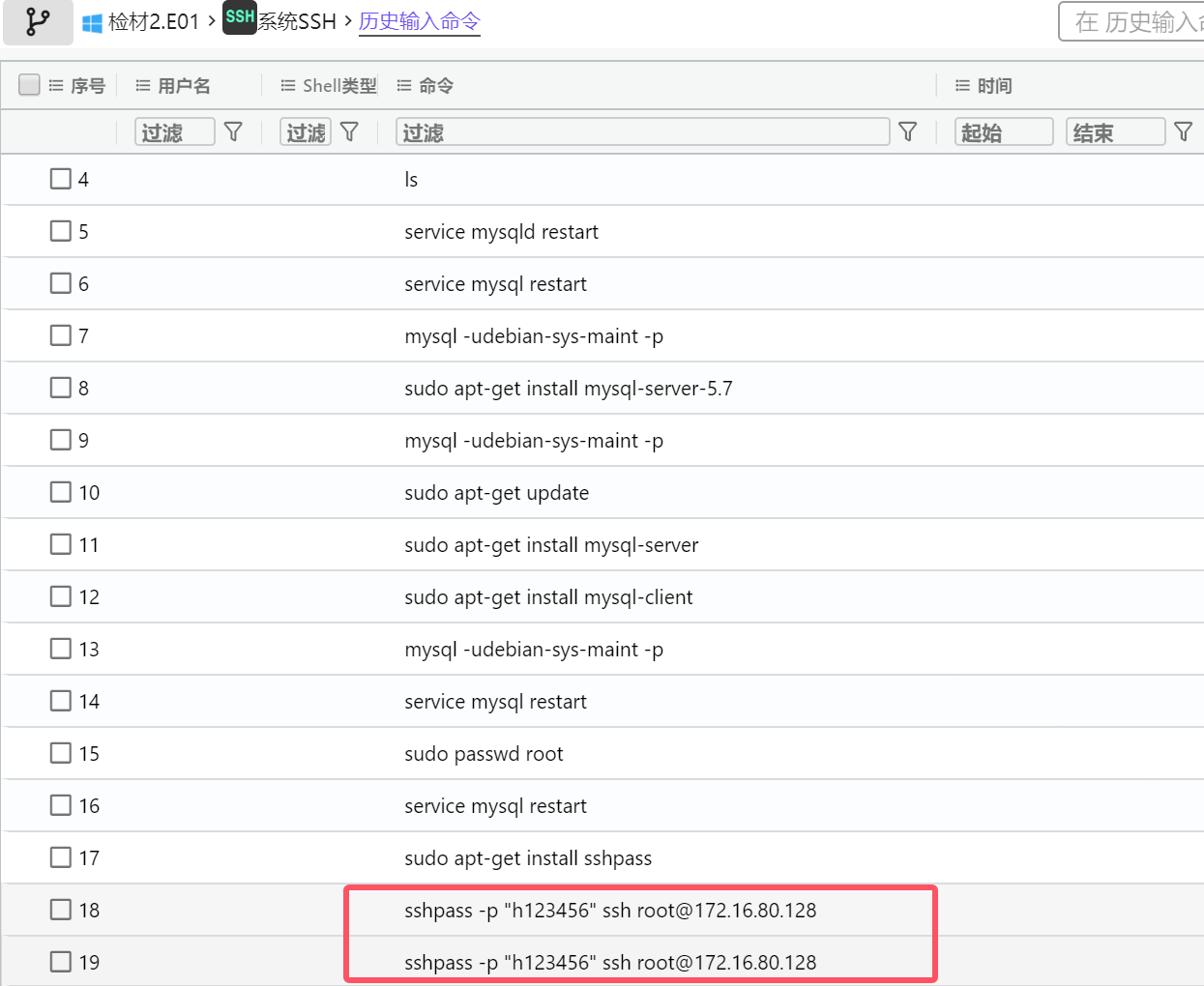

19. 检材3服务器root账号的密码是

通过查看历史命令可以找到

sshpass -p "h123456" ssh root@172.16.80.128

检材3

根据网站前端和技术员个人电脑上的线索,发现了网站后端所在的服务器IP并再次调证取得“检材3”,分析所有掌握的检材回答下列问题

通过第12题答案,解压检材3

密码是172.16.80.128

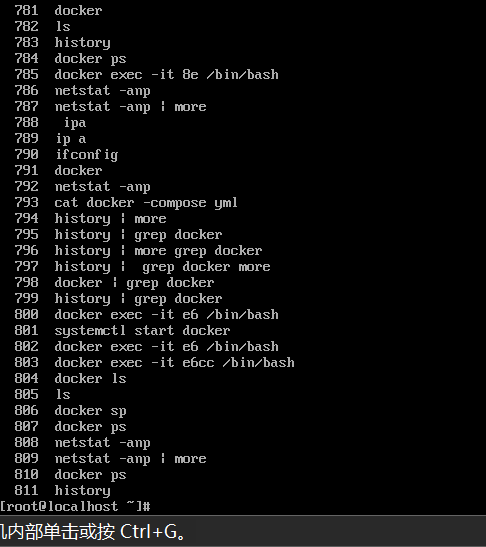

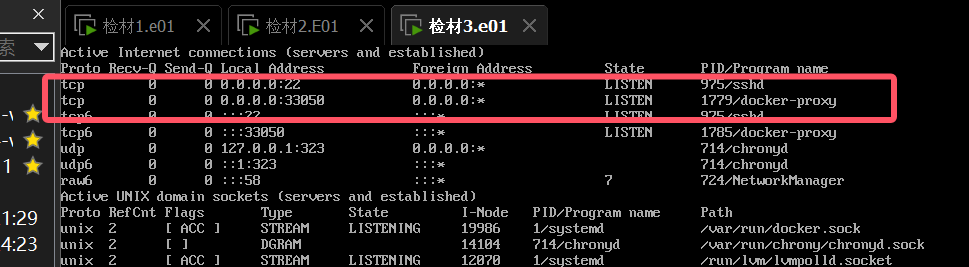

20. 检材3中,监听33050端口的程序名(program name)为

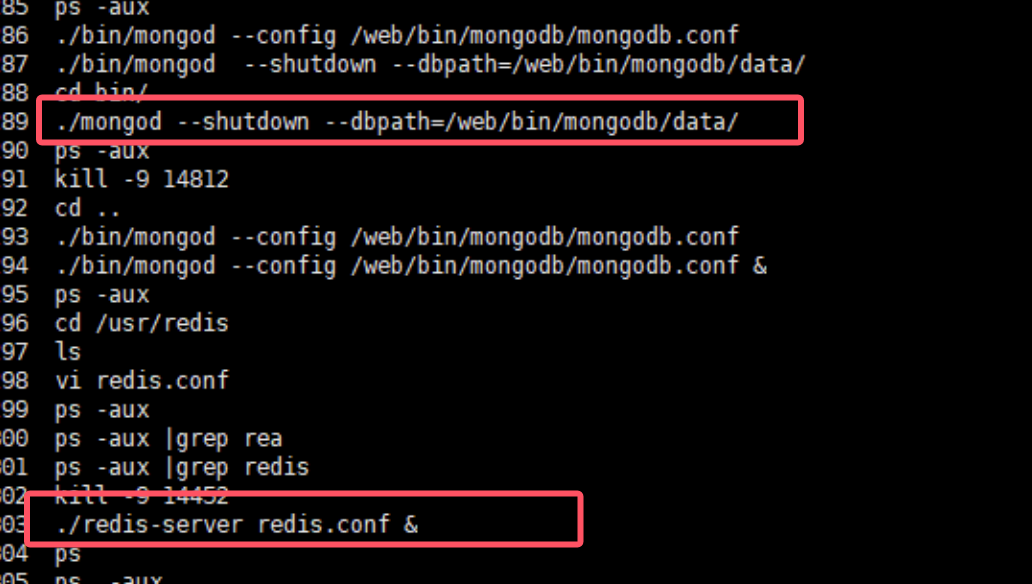

先history查看历史命令

发现有docker命令,启动docker后查看端口

结果为docker-proxy

网站重构

这个是真的头疼,弄了好久才搞明白,问了好多大佬

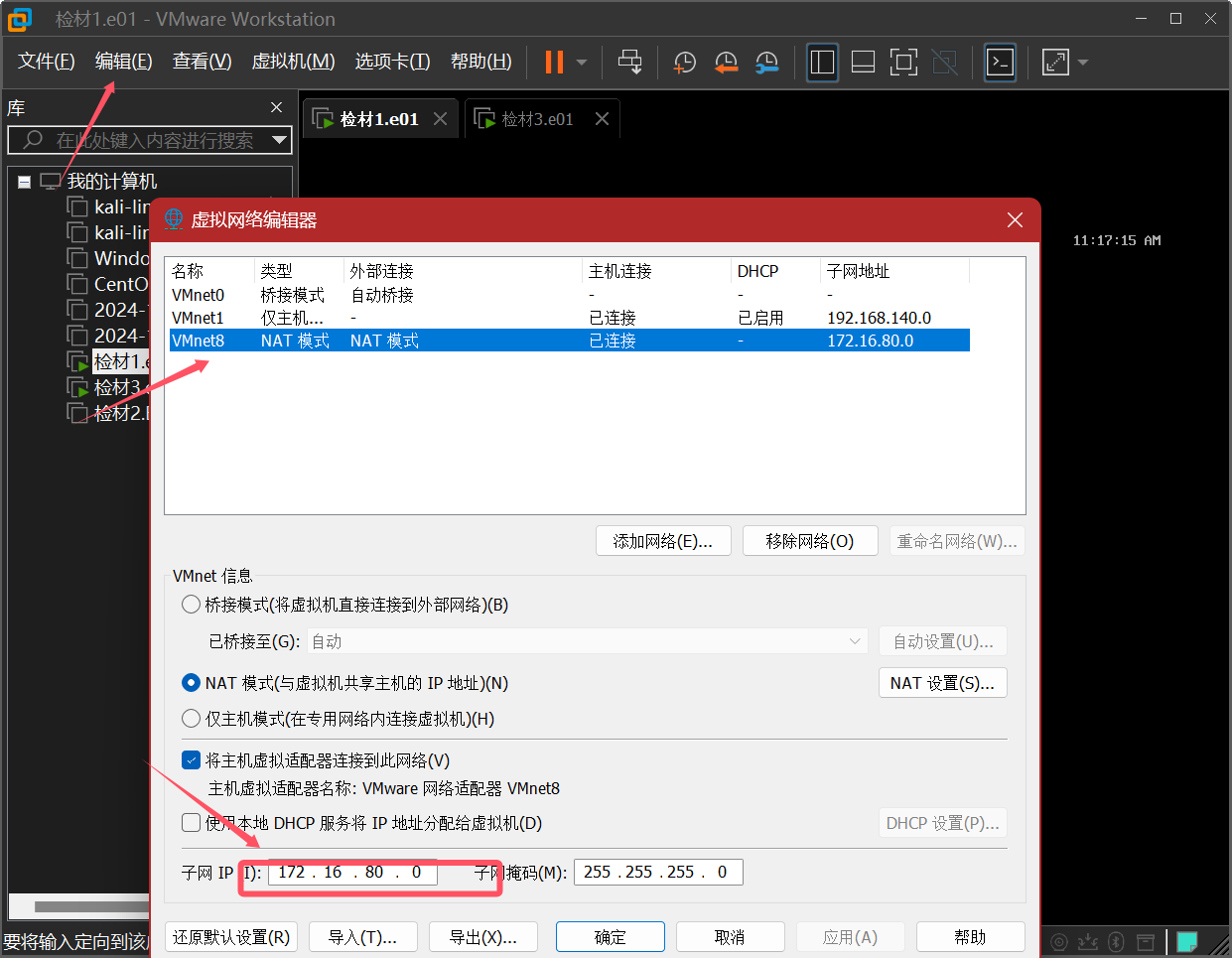

先将虚拟机网络调一下,虚拟机设置也弄成nat,这样才能连

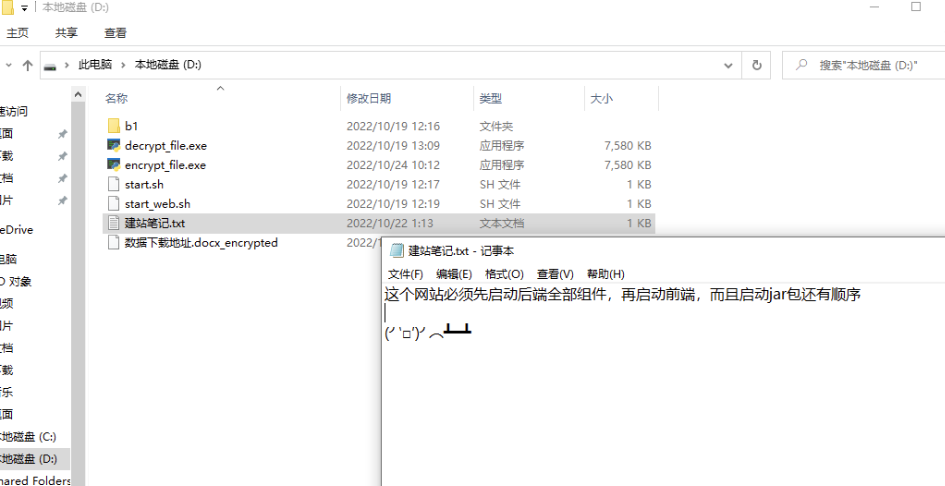

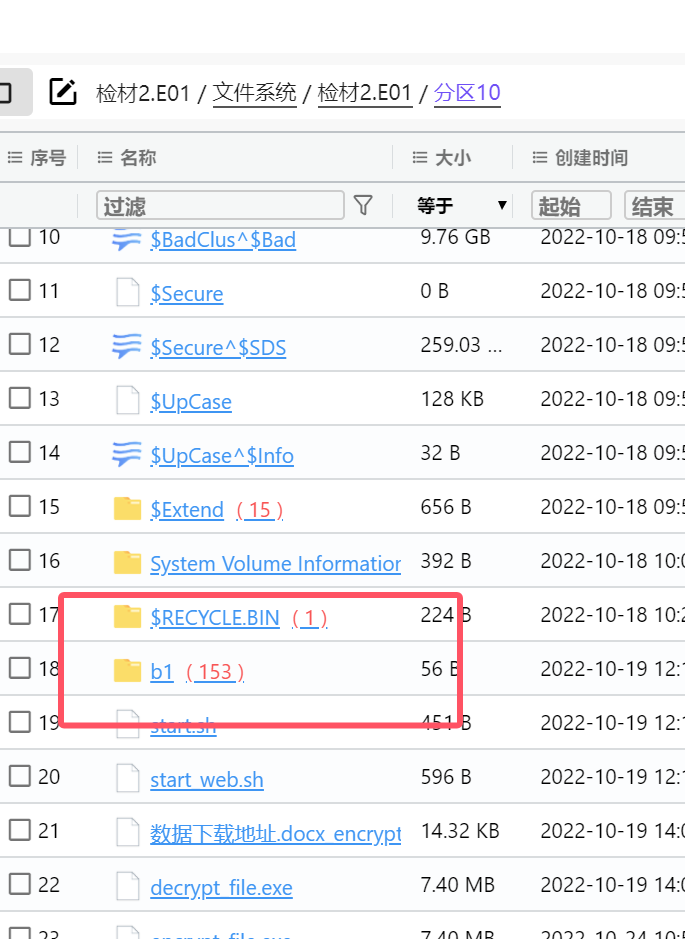

在检材二中发现了建站笔记和被删除的start_web.sh以及b1数据库文件

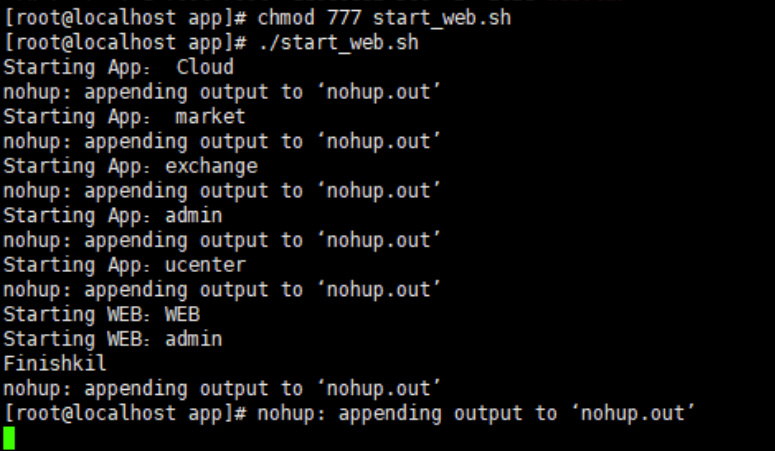

我们按照建站笔记里的说,先开后端再开前端,将start_web.sh复制进检材一的/web/app目录

然后要赋予执行权限在执行

cd /web/app

chmod 777 start_web.sh

./start_web.sh

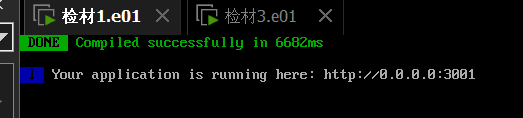

检材1的历史命令中频繁出现npm run dev,用于启动vue项目,启动完之后即可访问网页

开启前端

cd /web/app/web

npm run dev

访问3001端口是前端,9090端口可以访问网站后台管理页面,用户名为root,密码为root,就可以登录

21. 除MySQL外,该网站还依赖以下哪种数据库

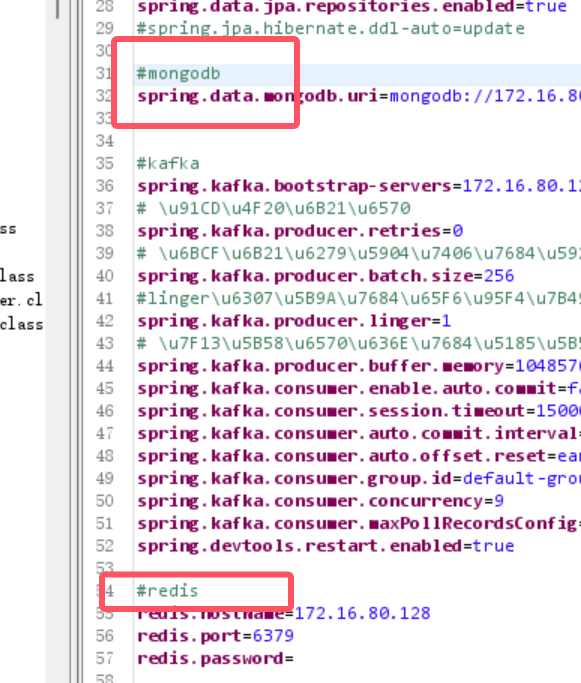

在分析检材一时,对于admin-api.jar的分析中,发现他使用了redis以及mongo

或者可以看历史命令记录,有 mongodb 和 redis

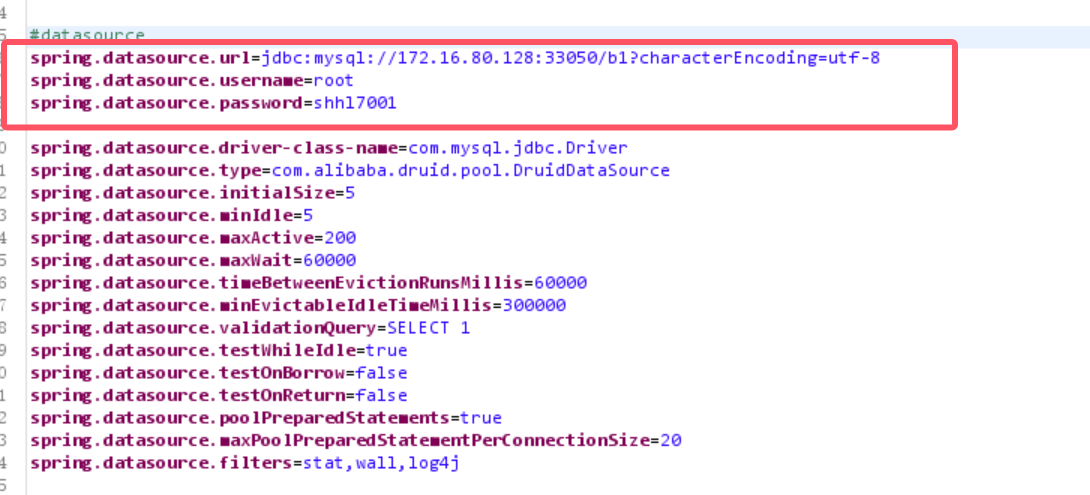

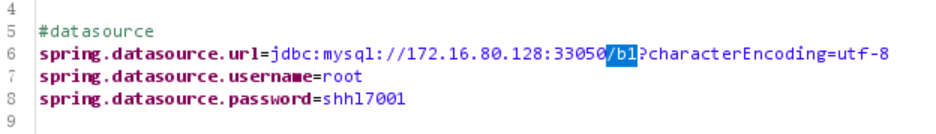

22. 检材3中,MySQL数据库root账号的密码是

同样在admin-api.jar中也可分析出密码

结果为shhl7001

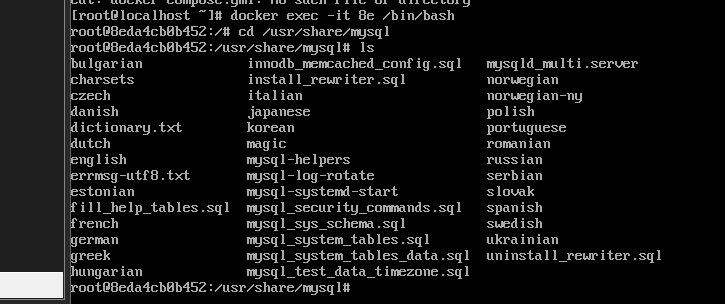

23. 检材3中,MySQL数据库在容器内部的数据目录为

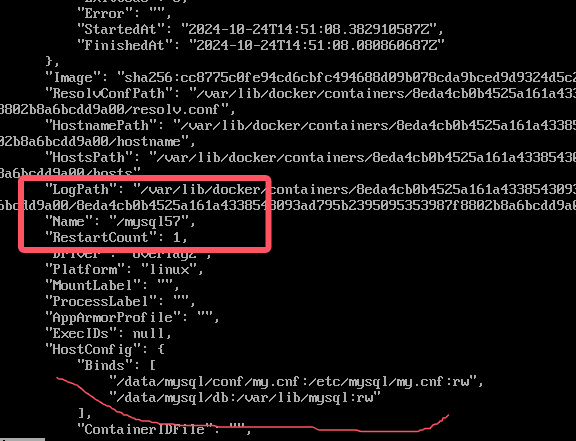

利用docker命令进入到容器中docker exec -it mysql57 bash

然后查看

或者使用命令docker inspect 8eda4cb0b452

/var/lib/mysql

24. 涉案网站调用的MySQL数据库名为

这道题在之前检材二的电脑里发现过一个数据库文件

或者分析admin-api.jar时,可以看到

b1

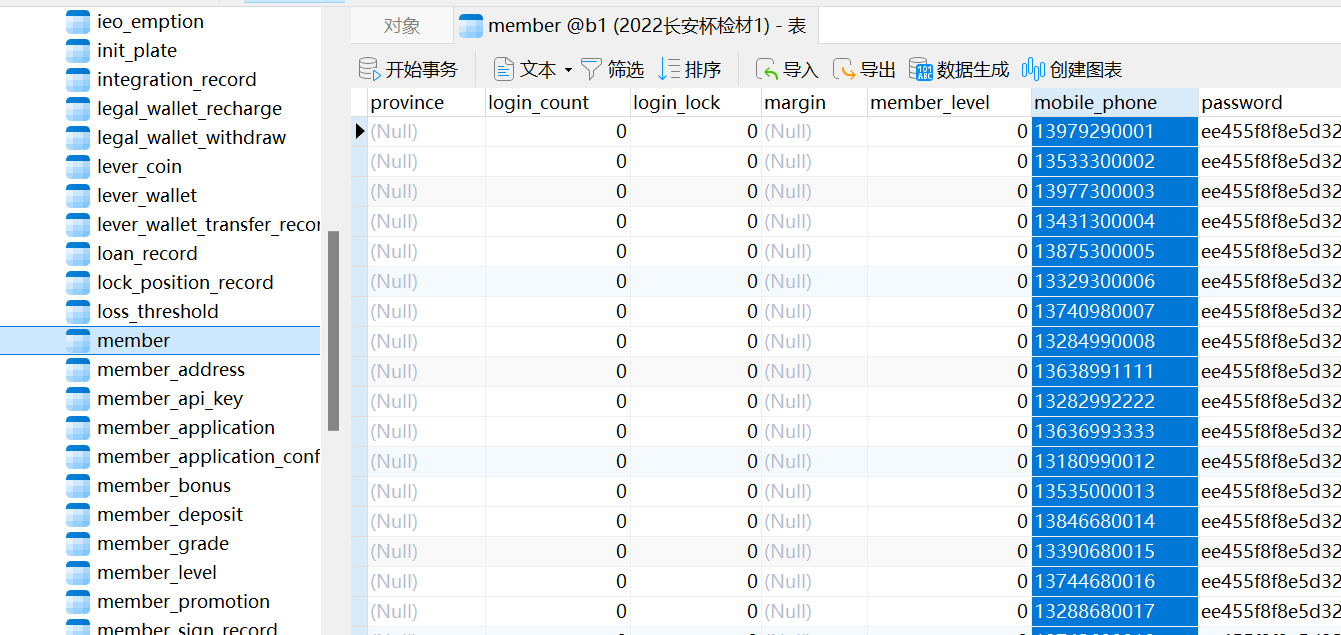

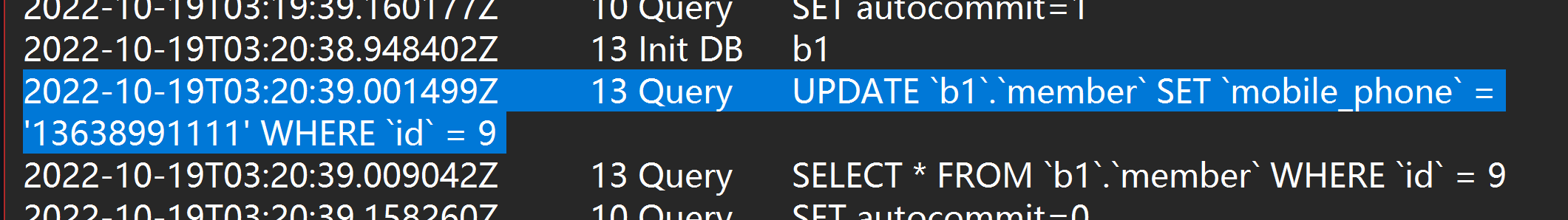

25. 勒索者在数据库中修改了多少个用户的手机号?

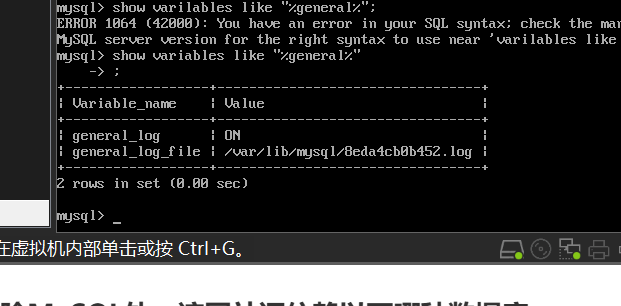

先查看数据库show variables like "%general%";

发现日志路径,找到log日志

在数据库member中发现有手机号的记录,那么在日志中搜索update即可

发现相关数据

id分别为9 10 11三个

3

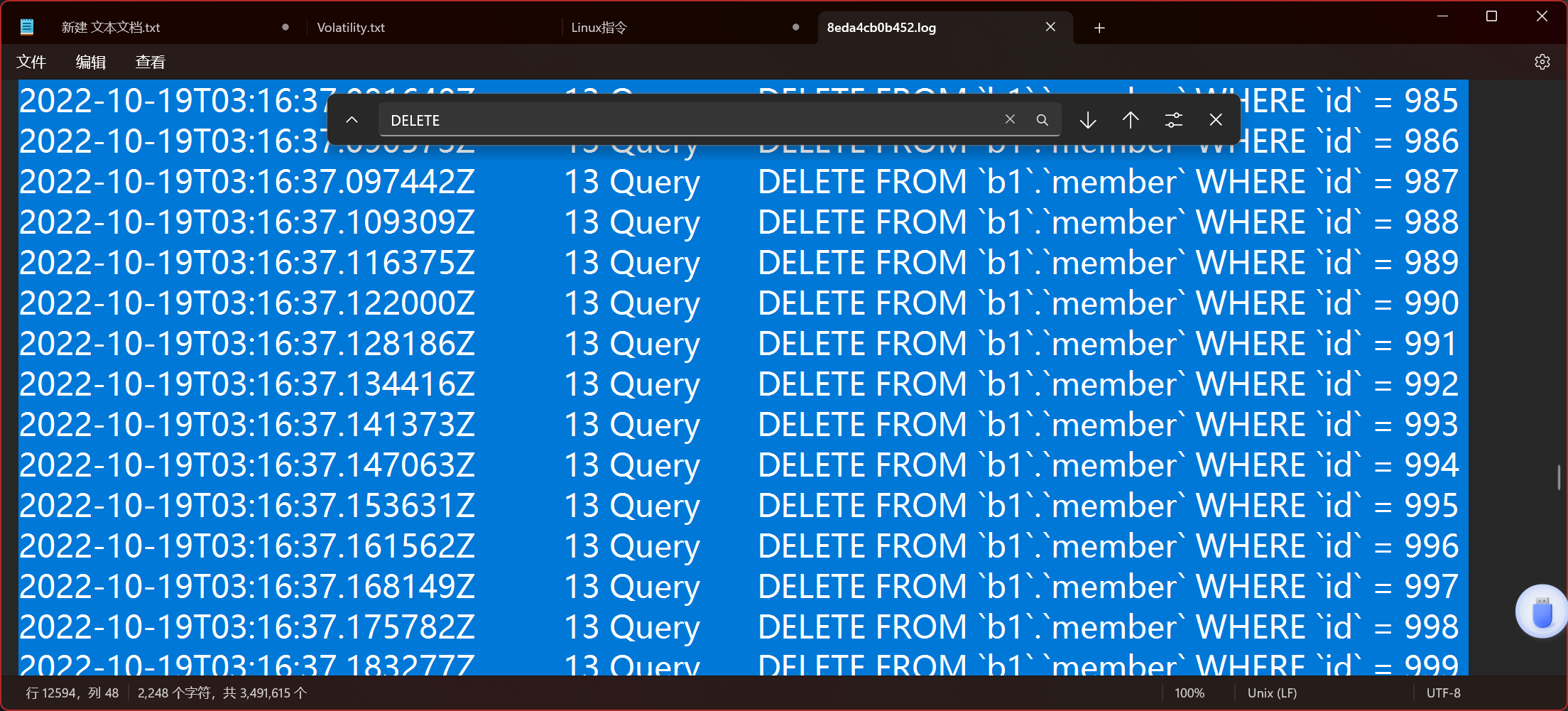

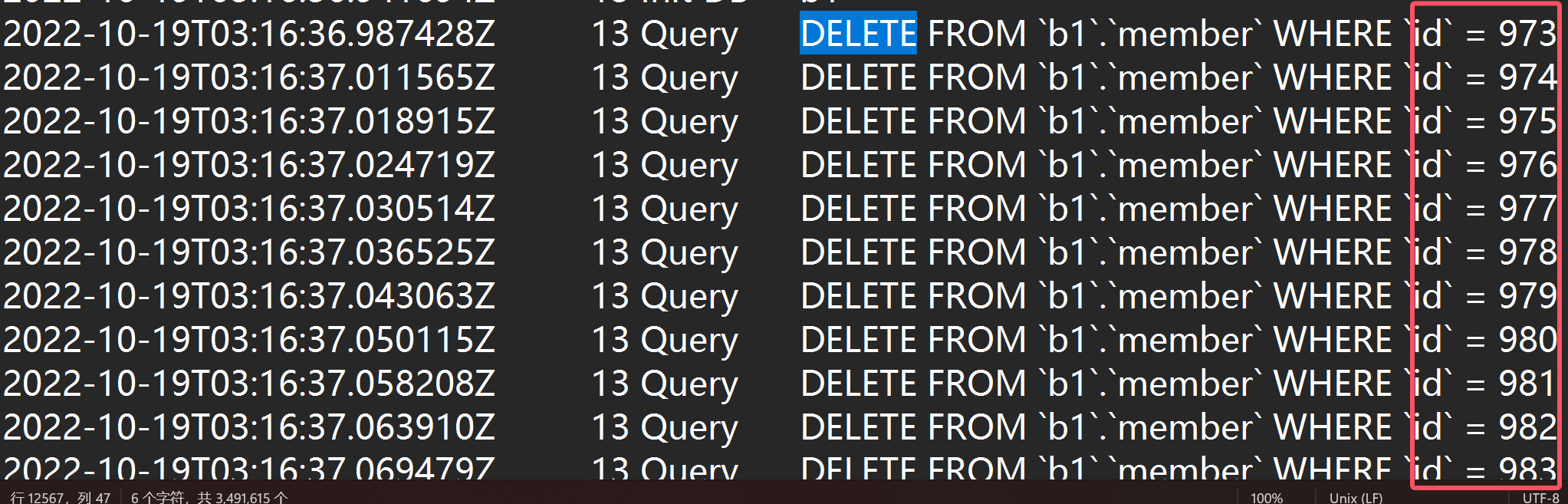

26. 勒索者在数据库中删除的用户数量为

在该日志中搜索DELETE发现他删除了b1数据库的member表的内容,从973一直删到了1000,所以删除了28个用户

28

27. 还原被破坏的数据库,分析除技术员以外,还有哪个IP地址登录过管理后台网站?用该地址解压 检材4

数据库的 admin_access_log 表中,172.16.80.197

172.16.80.197

28. 还原全部被删改数据,用户id为500的注册会员的HT币钱包地址为

查询member_wallet数据表

cee631121c2ec9232f3a2f028ad5c89b

29. 还原全部被删改数据,共有多少名用户的会员等级为’LV3’29. 还原全部被删改数据,共有多少名用户的会员等级为’LV3’

member表中会找到答案,member_grade_id 为3的情况下数据库中有158个

然而并未考虑被删除的用户中LV=3的用户数量,1~1000 一共在 member 表中插入了 1000 条数据,而在原表中从 973 开始后面的 28 条数据被删除掉了,还原全部被删改数据,在第26题中,我们找到了被删除的用户id,发现是从973到1000的连号

需要在日志中找到被删除的原数据,然后找到member_guild_id=3的用户数量,再加上158

28 条被删除的用户记录,28 个用户中有6个 LV3,共164个

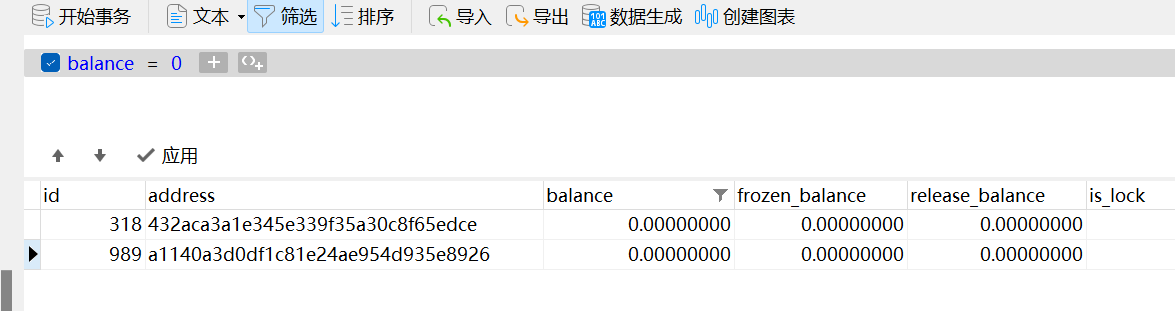

30. 还原全部被删改数据,哪些用户ID没有充值记录

在membet_transaction中找到充值记录

然后使用查询语句,发现有2个人没有充值

member_wallet中的balance就是他的充值记录,找到为0的就是没有充值的。

318

989

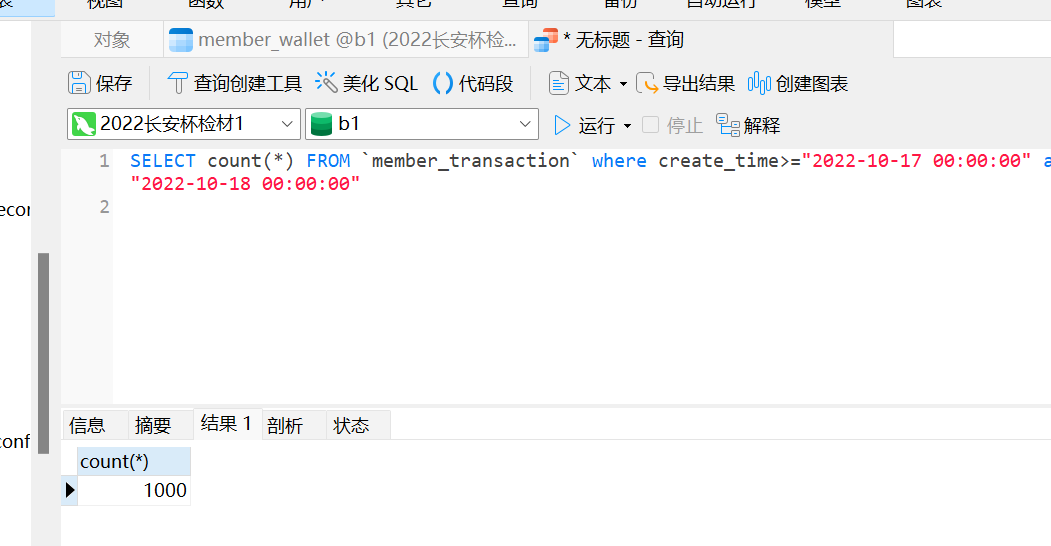

31. 还原全部被删改数据,2022年10月17日总计产生多少笔交易记录?

直接使用语句查询

100

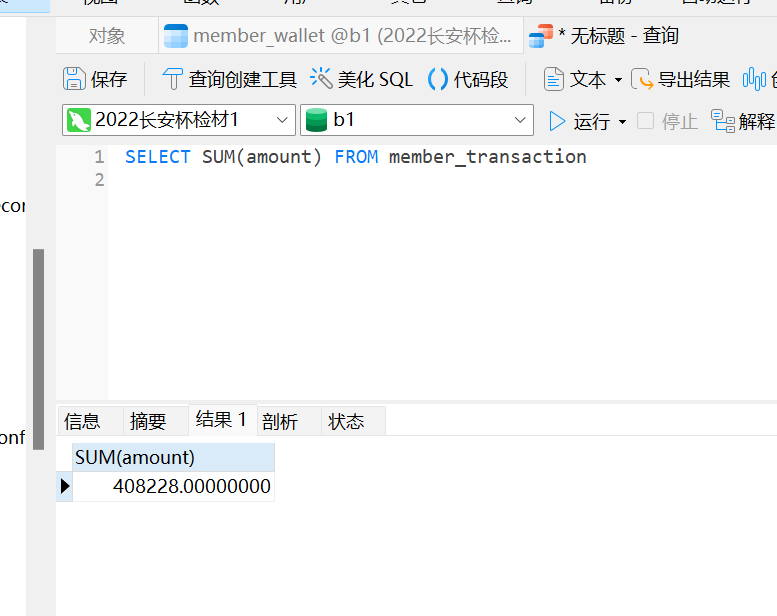

32. 还原全部被删改数据,该网站中充值的USDT总额为

SELECT SUM(amount) FROM member_transaction

408228.00000000

检材4

根据前期侦查分析,通过技术手段找到了幕后老板,并对其使用的安卓模拟器“检材4”进行了固定。分析所有掌握的检材,回答下列问题

27题答案是检材4的解压密码172.16.80.197

检材4需要将文件后缀名改为zip后解压,放入火眼中即可

33. 嫌疑人使用的安卓模拟器软件名称是

夜神模拟器

npbk是夜神模拟器备份文件的扩展名

夜神模拟器

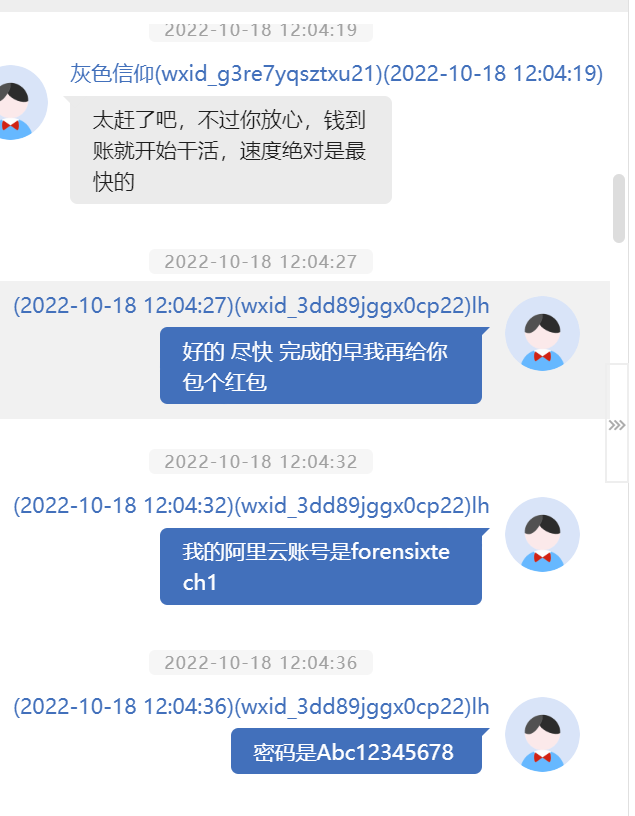

34. 检材4中,“老板”的阿里云账号是

通过聊天记录,可以看到

forensixtech1

35.检材4中安装的VPN工具的软件名称是

v2rayNG

36. 上述VPN工具中记录的节点IP是

38.68.135.18

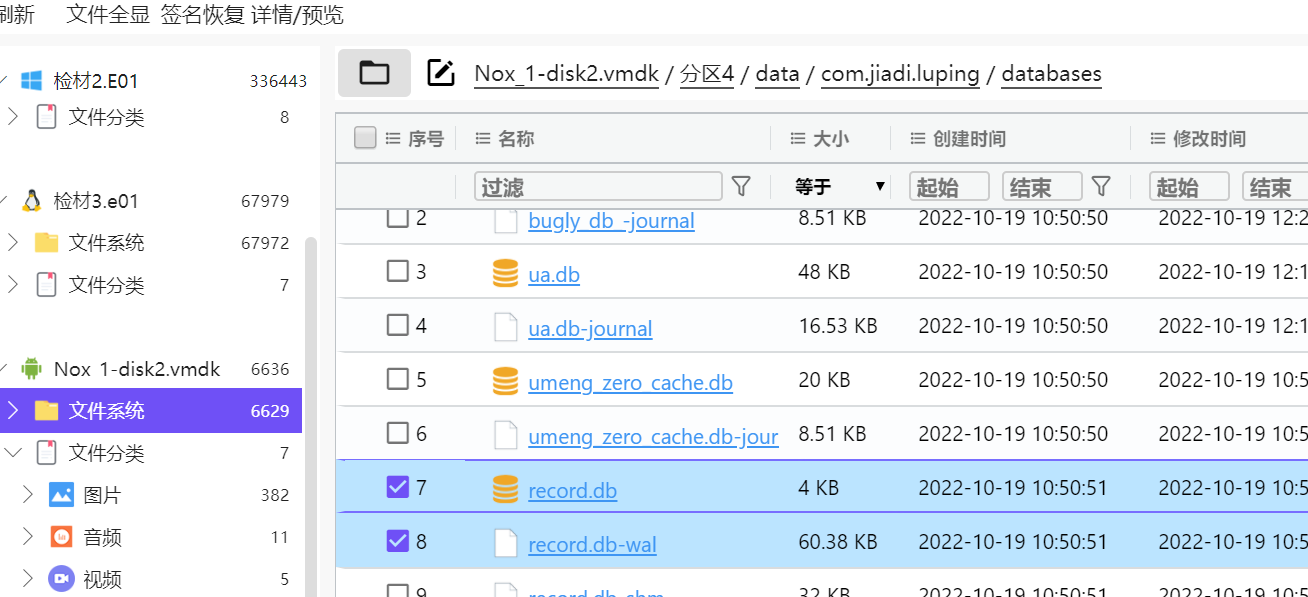

37. 检材4中,录屏软件安装时间为

先利用火眼导出apk,查看包名com.jiadi.luping

再在应用列表中搜索

得到安装时间

2022-10-19 10:50:27

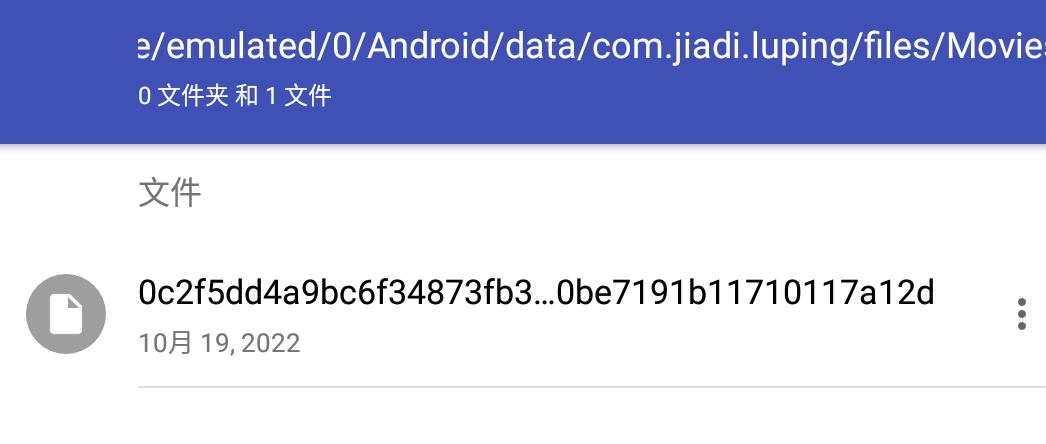

38. 上述录屏软件中名为“s_20221019105129”的录像,在模拟器存储中对应的原始文件名为

在模拟器中可以找到

或者在火眼中看

在Nox_2-disk2.vmdk/分区4/data/com.jiadi.luping/databases/record.db中分析该数据库,发现保存有文件的相关信息

0c2f5dd4a9bc6f34873fb3c0ee9b762b98e8c46626410be7191b11710117a12d

39. 上述录屏软件登录的手机号是

在数据库中查看

将record.db还有record.db-wal文件导出到DB中查看

18645091802

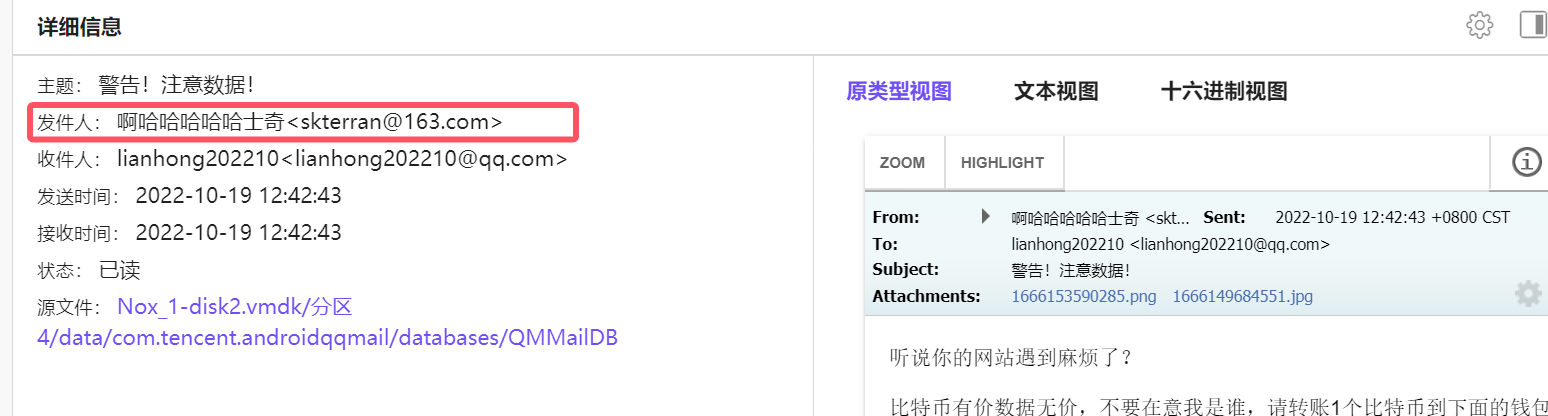

40. 检材4中,发送勒索邮件的邮箱地址为

可以看到勒索信息的发件人是skterran@163.com

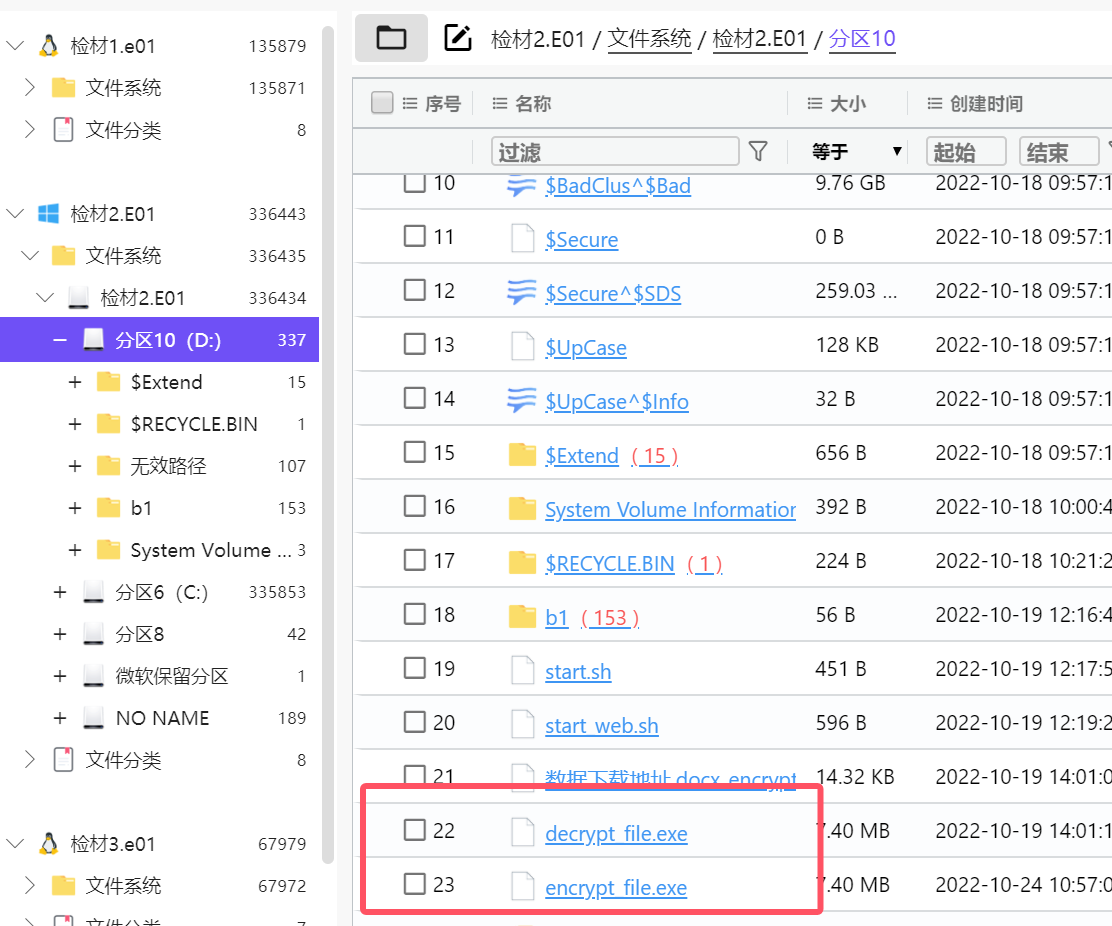

分析加密程序

检材2的D盘中存储这加密解密软件,并且有加密过的文件,导出分析即可

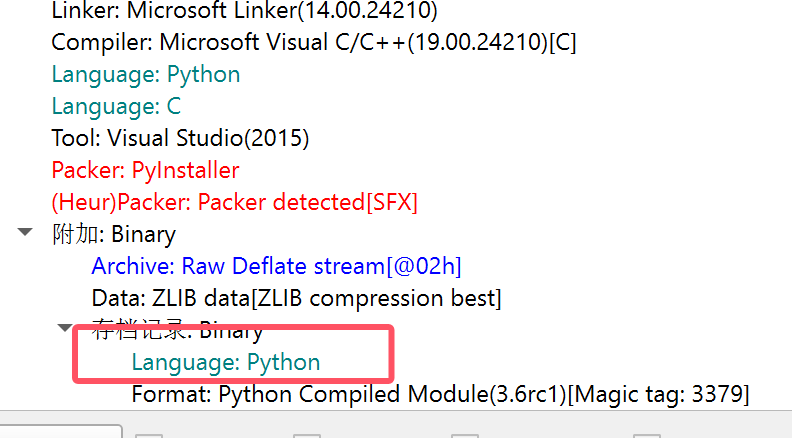

41.分析加密程序,编译该加密程序使用的语言是

python

42. 分析加密程序,它会加密哪些扩展名的文件?

43. 分析加密程序,是通过什么算法对文件进行加密的?

44. 分析加密程序,其使用的非对称加密方式公钥后5位为?

45. 被加密文档中,FLAG1的值是

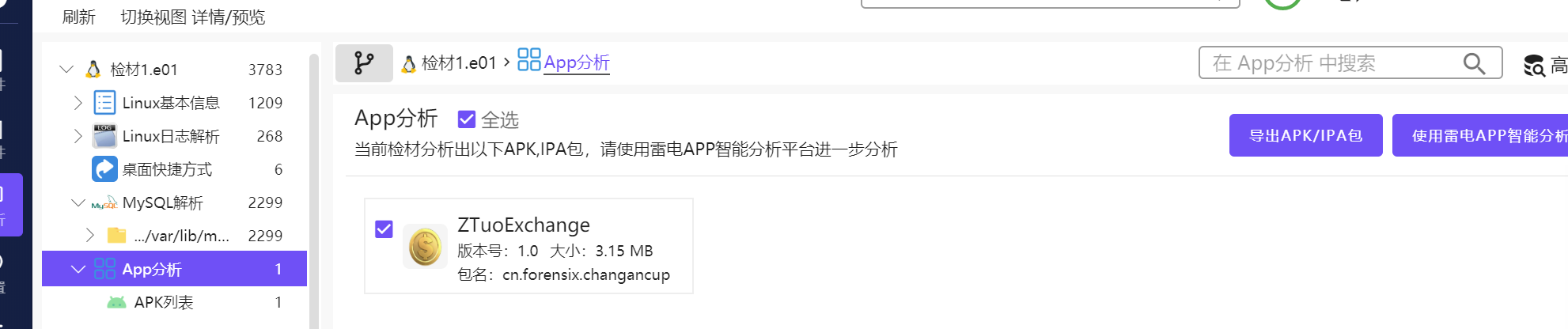

APK分析

apk的话,检材一里有一个有关虚拟货币的,应该就是,导出看一下

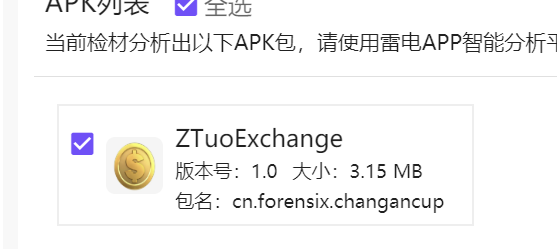

46. 恶意APK程序的包名为

包名的话,火眼就有

cn.forensix.changancup

47. APK调用的权限包括

通过第8题得到的链接下载apk并分析

48. 解锁第一关所使用的FLAG2值为

MATSFRKG

49.解锁第二关所使用的FLAG3值为(FLAG为8位字符串,如需在apk中输入FLAG,请输入完整内容,如输入”FLAG9:QWERT123”)

TDQ2UWP9