misc总结

编码加密

base 隐写

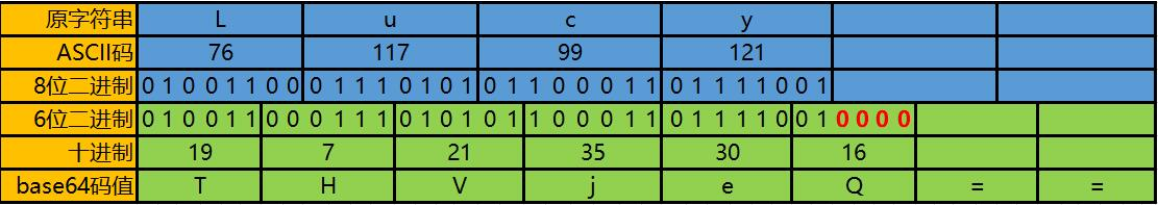

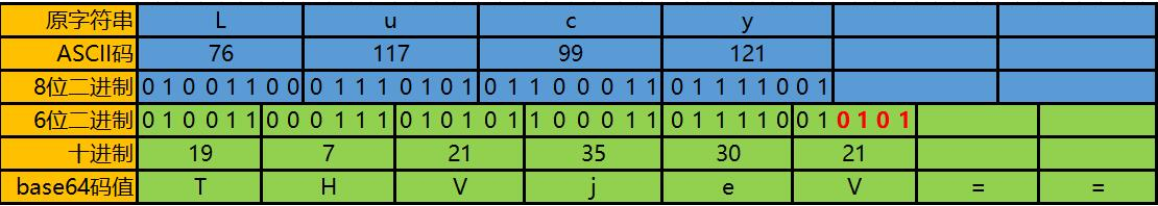

我认为原理是 base 是根据后面几个等号来删除二进制数据的,然后解码的

-

例如后面有一个等号会删除两个二进制数据,两个等号会删除四个二进制数据

-

而像这样对后面变几个数,虽然编码结果不一样,但是解码后一样

with open('1.txt', 'r') as file:

d = file.read()

e=d.splitlines()

binstr=""

base64="ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/"

for i in e :

if i.find("==")>0:

temp=bin((base64.find(i[-3])&15))[2:]

#取倒数第3个字符,在base64找到对应的索引数(就是编码数),取低4位,再转换为二进制字符

binstr=binstr + "0"*(4-len(temp))+temp #二进制字符补高位0后,连接字符到binstr

elif i.find("=")>0:

temp=bin((base64.find(i[-2])&3))[2:] #取倒数第2个字符,在base64找到对应的索引数(就是编码数),取低2位,再转换为二进制字符

binstr=binstr + "0"*(2-len(temp))+temp #二进制字符补高位0后,连接字符到binstr

str=""

for i in range(0,len(binstr),8):

str=str+chr(int(binstr[i:i+8],2)) #从左到右,每取8位转换为ascii字符,连接字符到字符串

print(str) #结果是 Base_sixty_four_point_five转换为

SNOW 隐写

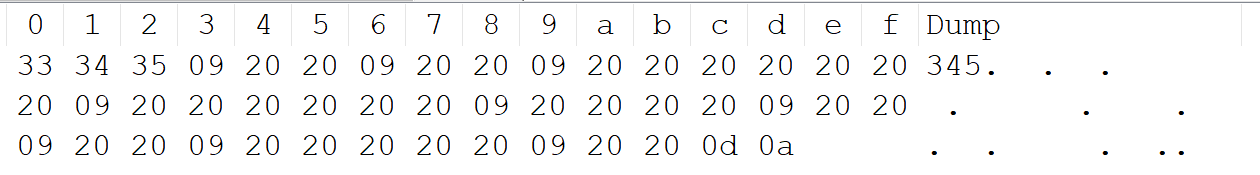

它的原理是通过在文本文件的末尾嵌入空格和制表位的方式嵌入隐藏信息,不同空格与制表位的组合代表不同的嵌入信息。

snow 加密的特征非常明显,它会生成大量的20,09,在预览的时候像雪花一样

snow.exe -C -p password filename

word

xml 隐写

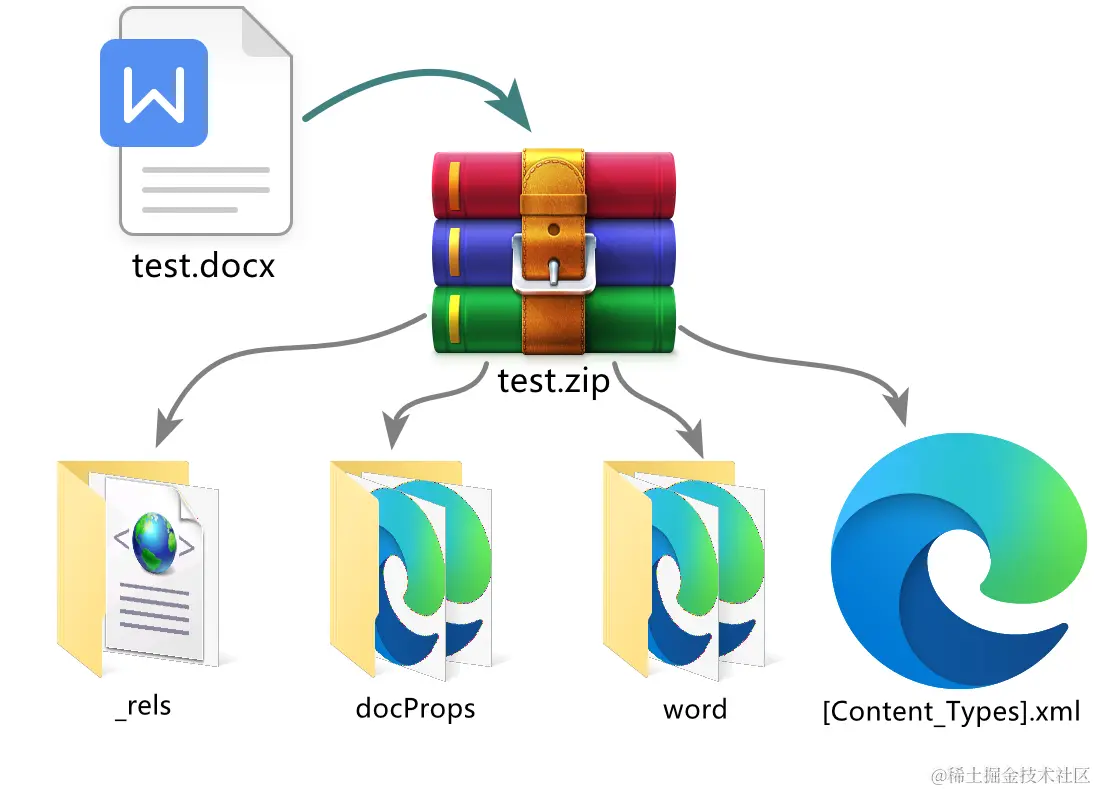

docx 格式文档详解:xml 解析并用 html 还原很多人在从事企业信息化的工作中,经常会用到 word 的解析。 有人会纳闷, - 掘金 (juejin.cn)

docx 本质上是一个压缩包,内容如下,里面会有很多 xml 文件

同时binwalk 后里面的 docx 文件会变成 zip 文件,把 zip 改成 docx 后缀就可以看了,其中 document.xml 是是 docx 的主战场可以作为辨别是否是 docx 文件的标志

压缩包

加密

具体要看 FrFlags 是不是奇数,有一对数据区和目录区是奇数就可能是伪加密,没有办法判断是不是伪加密,所以每次都要修改 FrFlags 一下看看,一般都会有提示是不是伪加密

1.压缩源文件数据区(存放文件数据的):

50 4B 03 04:这是头文件标记 (0x04034b50)

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(判断有无加密,这里无加密)

08 00:压缩方式

5A 7E:最后修改文件时间

F7 46:最后修改文件日期

2.压缩源文件目录区(存有"这个文件"的):

50 4B 01 02:目录中文件文件头标记 (0x02014b50)

1F 00:压缩使用的 pkware 版本

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密,更改这里进行伪加密,改成 90 00 就会提示密码)

08 00:压缩方式

5A 7E:最后修改文件时间

F7 46:最后修改文件日期

3.压缩源文件目录结束标志:

50 4B 05 06:目录结束标记

00 00:当前磁盘编号

00 00:目录区开始磁盘编号

01 00:本磁盘上纪录总数

01 00:目录区中纪录总数

59 00 00 00:目录区尺寸大小

3E 00 00 00:目录区对第一张磁盘的偏移量

00 00:ZIP 文件注释长度

图片篇

二维码

重定向

二维码里塞一个没用的网址,如果用微信等工具会进入一个无用的网站,用 QR Research 则会显示二维码包含的信息

用微信等扫出来二维码会直接跳转到对应网址,如果这个网址又会定向到其他网站则会跳转到对应网站,以此实现静态的二维码跳转到动态的网站

修改图片最低位

基本上都是 Stegslove

分为两类

- 修改最低位,变成 ASCII 码后可以发现隐藏信息

- 修改最低位,在最低位上画上信息

音频

mp4 文件修复

当两个视频是同源同格式的视频文件时,可以借助工具来修复