SEACMS网站挖洞实况

SEACMS网站挖洞实况

打开网站

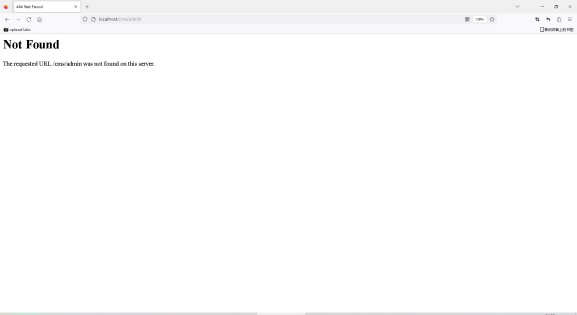

尝试使用万能代码admin进入后台,发现找不到网页

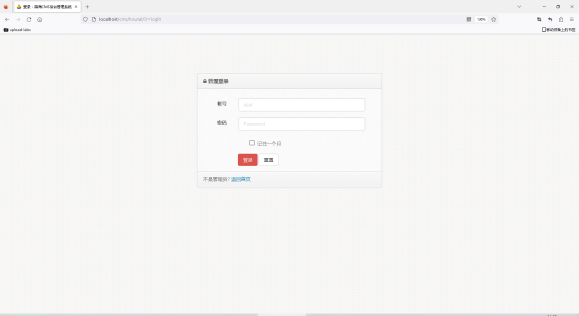

咱们换一个思路,将admin改为houtai试试,发现登录后端成功

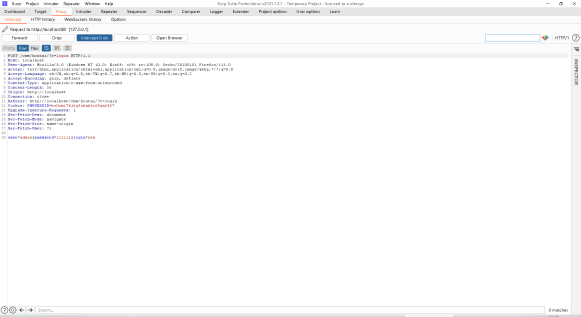

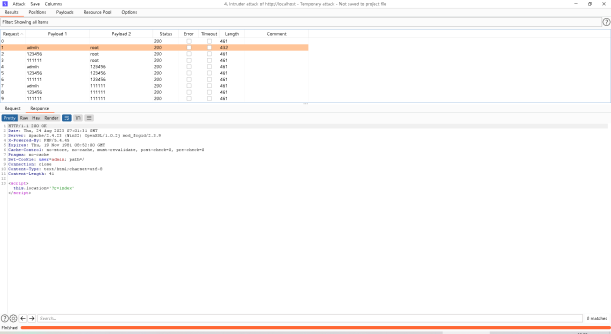

老规矩,咱们先使用bp抓包,把登录名和密码爆破出来

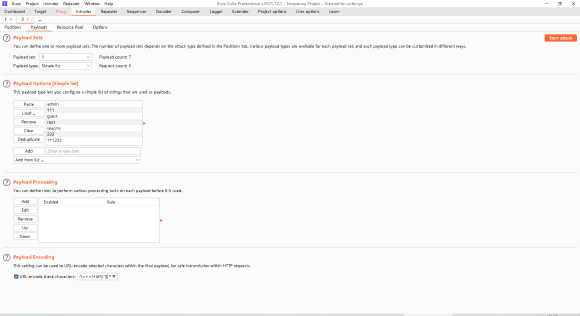

设置攻击模式为Cluster bomb,设置两个攻击变量和它们的密码字典

点击start attack,开始攻击,爆破出用户名和密码admin,root

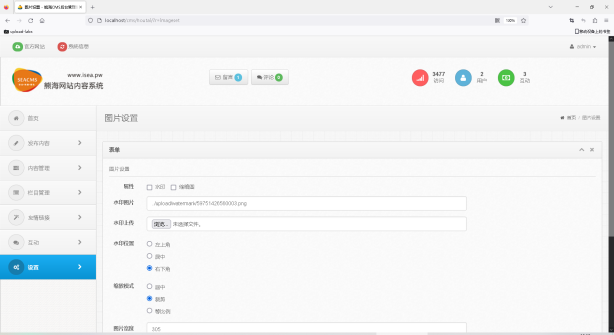

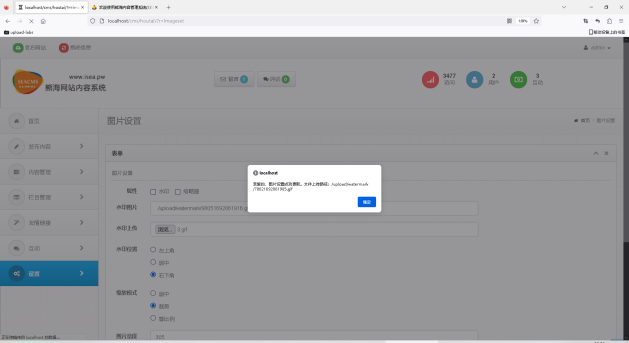

登录网站,依次打开设置-》图片设置-》水印上传发现图片上传点

先上传正确格式的文件,得到上传的路径

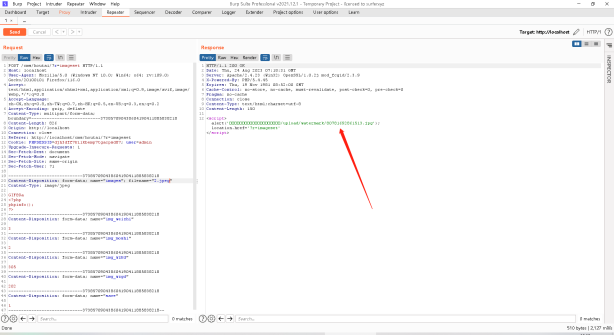

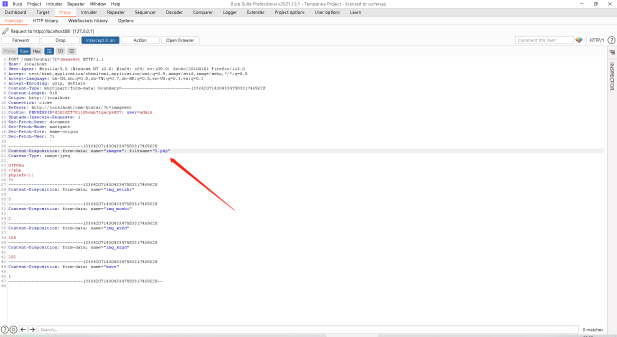

上传符合文件格式要求的带有一句话木马的jpg文件,BP抓包,修改jpg格式文件为php

发现图片什么都没有,说明简单地上传一句话木马不可行

我们再尝试上传图片码,上传3.gif试试。发现上传成功

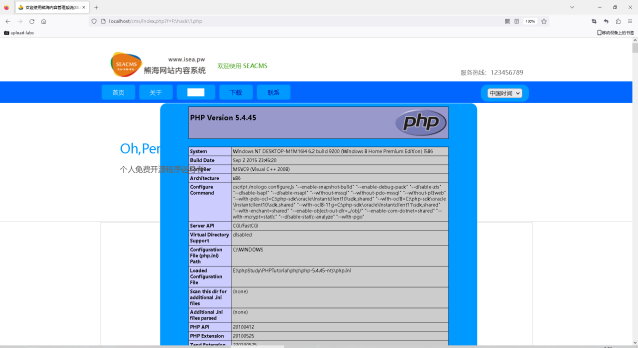

此时我们再回到网站首页,可以发现一个文件包含点

测试一下是不是远程文件包含漏洞,拼接本地目录的代码,

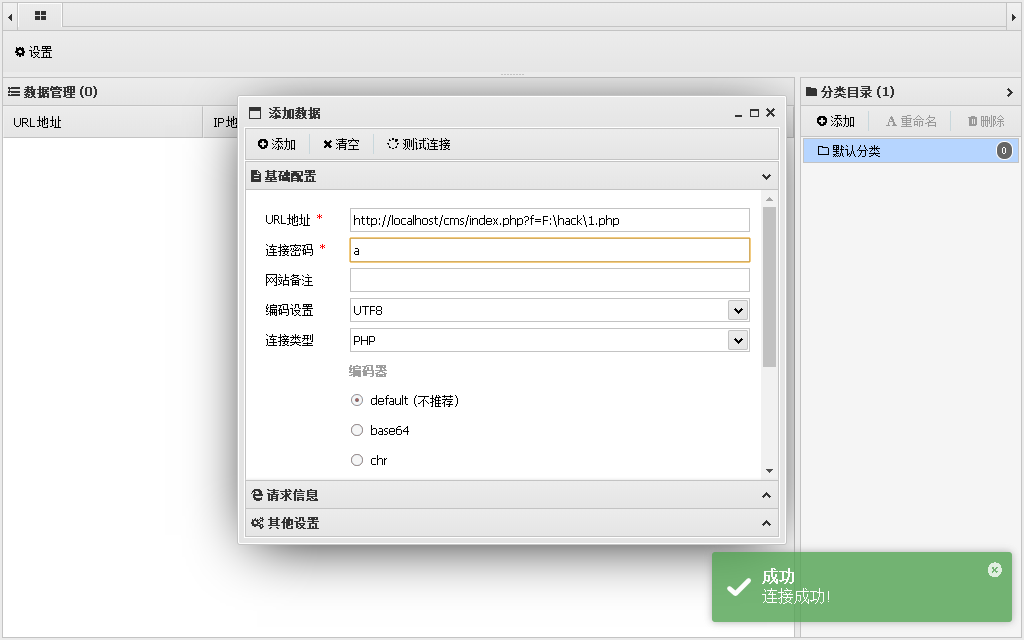

测试使用蚁剑连接,成功

至此成功利用了文件包含漏洞

编写人:Kevin

2023.8.25